Подготовка окружения

Подготовка окружения

Для начала работы с API необходимо выполнить интеграцию внешней системы с Kaspersky Anti Targeted Attack Platform. Внешняя система должна пройти авторизацию на сервере Kaspersky Anti Targeted Attack Platform.

Чтобы выполнить интеграцию внешней системы с Kaspersky Anti Targeted Attack Platform:

- Сгенерируйте уникальный идентификатор внешней системы для авторизации в Kaspersky Anti Targeted Attack Platform – sensorId.

- Сгенерируйте сертификат сервера внешней системы.

- Создайте любой запрос от внешней системы в Kaspersky Anti Targeted Attack Platform, содержащий идентификатор sensorId. Например, вы можете создать запрос на проверку объекта из внешней системы в Kaspersky Anti Targeted Attack Platform. (Создание запроса будет рассмотрено в разделе 2)

Методы и возвращаемые ответы

Kaspersky Anti Targeted Attack Platform предоставляет HTTPS REST интерфейс проверки объектов, хранящихся во внешних системах.

Используются HTTP-методы POST, GET, DELETE.

Возвращаемое значение

Код возврата | Описание |

| Проверка выполнена успешно. |

| Нет содержимого. |

| Требуется авторизация. |

| Требуется авторизация. Ошибка ввода параметров. |

| Не найдены результаты проверки по указанному идентификатору. |

| Превышено количество запросов. Повторите запрос позднее. |

| Внутренняя ошибка сервера. Повторите запрос позднее. |

Создание UUID

Сгенерируйте уникальный идентификатор внешней системы для авторизации в Kaspersky Anti Targeted Attack Platform – sensorId

Для создания UUID необходимо перейти на сайт https://www.uuidgenerator.net/version1 и нажать на кнопку «Generate a version 1 UUID» будет сформирован UUID.

Скопируйте получившееся значение и сохраните для последующего использования это значение будет присвоено переменной sensorId.

Создание ключей шифрования/ SSL Сертификатов

Сгенерируйте сертификат сервера внешней системы.

В зависимости от используемого решения необходимо формировать либо пару ключей, либо один crt.

1-й вариант, создания ключей в linux под Postman (и иных систем автоматизации/управления):

Создайте пару 2048/4096-битных ключей шифрования (открытый и закрытый) для аутентификации и защиты передаваемых файлов. Тип шифрования RSA.

openssl req -x509 -nodes -days 3650 -newkey rsa:4096 -keyout key.pem -out crt.pemВо время генерации заполните необходимые поля:

Country Name (2 letter code) [AU]:RU

State or Province Name (full name) [Some-State]:apisystem

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:apisystem

Organizational Unit Name (eg, section) []:localhost

Common Name (e.g. server FQDN or YOUR name) []:apisystem.sales.lab

Email Address []:

Но если не хотите формировать ключи в интерактивном режиме, то альтернативная команда формирования ключей выглядит так:

openssl req -x509 -nodes -days 3650 -newkey rsa:4096 \

-keyout localhost.key -out localhost.crt \

-subj "/CN=localhost" \

-addext "subjectAltName=DNS:localhost,IP:127.0.0.1"После создания сертификатов они будут располагаться в корневой директории текущего пользователя:

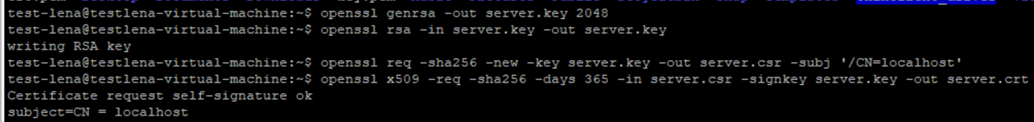

2-й вариант, создания ключей в linux под cURL

:Команда для создания ключей в linux под cURL:

#openssl genrsa -out server.key 2048

#openssl rsa -in server.key -out server.key

#openssl req -sha256 -new -key server.key -out server.csr -subj '/CN=localhost'

#openssl x509 -req -sha256 -days 365 -in server.csr -signkey server.key -out server.crt

#cat server.crt server.key > cert.pem

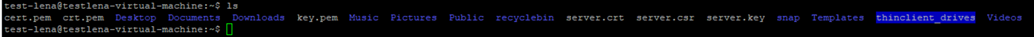

После создания сертификатов они будут располагаться в корневой директории текущего пользователя:

cert.pem, server.crt, server.csr, server.key - сертификаты необходимые для авторизованного взаимодействия с КАТА через cURL/в ручном режиме.

ПОДГОТОВКА POSTMAN