Руководство по установке и настройке Sandbox в КАТА 7.0-7.1

Информация: Приведенная на данной странице инфомрация, является разработкой команды pre-sales и/или AntiAPT Community и НЕ является официальной рекомендацией вендора.

Версия платформы: КАТА / KEDR / NDR 7.0 - 7.1

Источник: Установка компонента Sandbox

Официальная документация: Справка Kaspersky Anti Targeted Attack Platform 7.1

Введение

Компонент Sandbox в платформе Kaspersky Anti Targeted Attack (КАТA) предназначен для глубокого анализа поведения подозрительных файлов и URL в изолированной среде. Он позволяет выявлять целевые атаки, вредоносные программы и скрытые угрозы, которые не обнаруживаются традиционными средствами защиты.

Установка Sandbox — ответственный процесс, требующий точного соблюдения системных требований и последовательной настройки. В данной статье подробно описаны все этапы: от подготовки виртуальной машины до подключения к **Central Node** и настройки пользовательских шаблонов.

⚠ Перед началом обязательно ознакомьтесь с официальными требованиями.

1. Подготовка виртуальной машины

Sandbox должен быть развёрнут на виртуальной машине с особыми настройками. Ниже — ключевые требования.

1.1. Системные требования

ПАРМЕТРЫ | ТРЕБОВАНИЕ |

Процессор | Только Intel с поддержкой Hyper-Threading |

Вложенная виртуализация | Обязательно включена (Для платформ виртуализации) |

Latency Sensitivity | Установлено в High (Для платформ виртуализации) |

Оперативная память | Полностью зарезервирована |

Процессор | Частота полностью зарезервирована |

Прошивка | UEFI (с отключённым Secure Boot) |

---

### **

1.2. Настройка VMware vSphere**vSphere

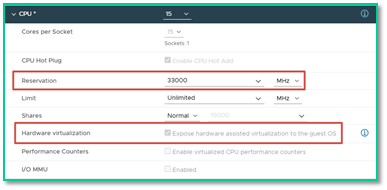

#### **Шаг 1: Включение вложенной виртуализации**

Перейдите в настройки виртуальной машины → **CPU**CPU → включите опцию:

📸 Рис. 1. Expose hardware assisted virtualization to the guest OS**OS

> 📸 **Рис. 1. Включение вложенной виртуализации в VMware**

*(Вставьте скриншот: настройки CPU → включение виртуализации)*

---

#### **Шаг 2: Резервирование ресурсов**

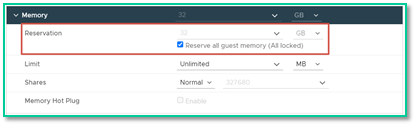

- **Память**:

В разделе **Memory**Memory → поставьте галочку:

📸 Рис. 2. **Reserve all guest memory (All locked)**

- **Процессор**:

В **CPU Reservation**Reservation укажите значение (см. Рисунок 1) по формуле:

Примечание: `15Параметр ׫Reservation» рассчитывается в зависимости от частота_пы процессора_в_МГц ×ESXi-хоста, на котором разворачивается Sandbox, по слиедующей формуле:

15 * <значение частоты во_ядер` МГц>

> 🔢 **Пример**:

>

Для CPU 2,2 ГГц (2200 МГц) и 1 ядра:

> `15 × 2200 × 1 = 33 000 МГц`

> 📸 **Рис. 2. Резервирование CPU и RAM**

*(Вставьте скриншот: настройки CPU и Memory с заполненными полями Reservation)*

---

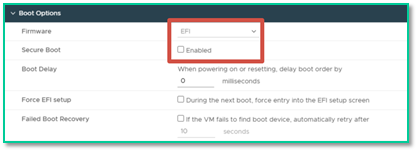

#### **Шаг 3: Настройка прошивки UEFI**UEFI

1.

- Перейдите в

**VM Options → Boot Options →Firmware**Firmware.2. - Выберите

**UEFI**UEFI.3. - Обязательно

**отключите SecureBoot**Boot.

> 📸 **Рис. 3. Выбор UEFI и отключение Secure Boot**Boot

*(Вставьте скриншот: выбор UEFI и отключение Secure Boot)*

---

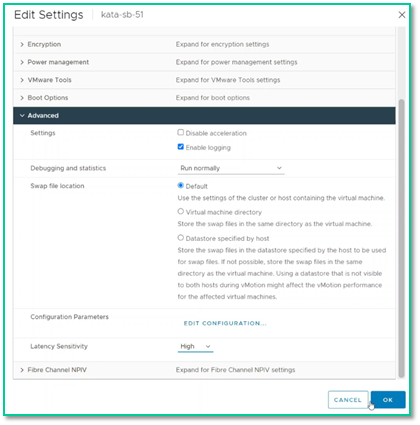

#### **Шаг 4: Установка высокой чувствительности к задержкам**

-

- Перейдите в

**VM Options → LatencySensitivity**Sensitivity.- - Установите значение

**High**High.

> 📸 **Рис. 4. Настройка Latency Sensitivity в High**High

*(Вставьте скриншот: параметр Latency Sensitivity в положении High)*

---

✅ **На этом этапе подготовка виртуальной машины завершена.**

---

## **

2. Установка компонента Sandbox**

### **Sandbox

2.1. Запуск установщика**

1. Примонтируйте ISO-образ Sandbox к виртуальной машине.

2. Запустите ВМ.

3. В меню загрузки выберите:

**Installation KATA Sandbox**

> 📸 **Рис. 5. Меню установки — выбор "Installation KATA Sandbox"**

*(Вставьте скриншот: меню загрузки с выделенным пунктом установки)*

---

### **2.2. Пошаговая установка через CLI**

Установка проходит в текстовом интерфейсе. Действуйте по шагам:

1. **Язык**: Выберите русский или английский → нажмите **Enter**.

2. **Лицензия**: Примите условия (нажмите **TAB**, выберите **"Я принимаю"**).

3. **Политика конфиденциальности**: Аналогично — примите.

4. **Диск**: Выберите диск → нажмите **Enter**.

5. **Очистка диска**: Подтвердите — выберите **Yes**.

> 📸 **Рис. 6. Подтверждение очистки диска**

*(Вставьте скриншот: экран подтверждения очистки диска)*

---

### **2.3. Настройка учётных данных и сети**

1. **Минимальная длина пароля**: По умолчанию — **12 символов** (рекомендуется оставить).

2. **Пароль admin**: Задайте надёжный пароль.

3. **Управляющий интерфейс (Management Interface)**:

- Выберите сетевой адаптер.

- Назначьте:

- IP-адрес

- Маску подсети

- Шлюз

4. **FQDN-имя сервера**: Укажите полное доменное имя (например, `sandbox.corp.local`).

5. **DNS-серверы**:

- Добавьте основной и резервный DNS.

6. **Шлюз по умолчанию**: Укажите IP-адрес шлюза.

> 📸 **Рис. 7. Настройка IP, маски и шлюза**

*(Вставьте скриншот: экран ввода IP-адреса и маски)*

> 📸 **Рис. 8. Настройка FQDN и DNS-серверов**

*(Вставьте скриншот: экран ввода FQDN и DNS)*

---

✅ **Установка завершена. Сохраните URL доступа**:

`Management URL: https://<IP>:8443/`

---

## **3. Первый вход и базовая настройка**

### **3.1. Вход в веб-интерфейс**

1. Откройте браузер.

2. Перейдите по адресу: `https://<IP_Sandbox>:8443/`

3. Войдите под учётной записью:

- Логин: `admin`

- Пароль: заданный при установке.

> 📸 **Рис. 9. Страница входа в веб-интерфейс Sandbox**

*(Вставьте скриншот: страница входа с полями логина и пароля)*

---

### **3.2. Настройка даты и времени**

1. Перейдите в раздел **"Дата и время"**.

2. Установите:

- Часовой пояс

- Текущее время

3. **Рекомендуется** настроить синхронизацию с NTP-сервером.

> 📸 **Рис. 10. Настройка времени и NTP**

*(Вставьте скриншот: вкладка "Дата и время" с выбранным NTP)*

---

## **4. Настройка Malware Interface**

Для анализа вредоносов требуется **изолированный доступ в интернет**.

### **Требования к Malware Interface**:

- Доступ в интернет.

- **Нет доступа** во внутреннюю сеть.

- Сеть не должна пересекаться с:

- `172.16.0.0/16`

- `172.17.0.0/16`

- `172.18.0.0/16`

- `10.255.0.0/16`

---

### **4.1. Настройка интерфейса**

1. Перейдите в **"Сетевые интерфейсы"**.

2. Найдите **"Интерфейс для выхода в интернет"**.

3. Укажите:

- IP-адрес

- Маску

- Шлюз

> 📸 **Рис. 11. Настройка Malware Interface**

*(Вставьте скриншот: ввод IP, маски и шлюза для Malware Interface)*

---

### **4.2. Настройка маршрутов**

1. Перейдите в **"Статические маршруты"**.

2. **Добавьте узкие маршруты** для сетей управления → направьте их на **Management Interface**.

3. **Маршрут по умолчанию (0.0.0.0/0)** направьте на **Malware Interface**.

> 📸 **Рис. 12. Таблица статических маршрутов**

*(Вставьте скриншот: таблица маршрутов с выделенным default route)*

---

### **4.3. Обновление баз**

**Важно!** Перед подключением к Central Node выполните обновление баз.

1. Перейдите в **"Обновление баз"**.

2. Убедитесь, что Malware Interface имеет интернет.

3. Нажмите **"Обновить"**.

4. Дождитесь статуса: **"Успешно"**.

> 📸 **Рис. 13. Статус успешного обновления баз**

*(Вставьте скриншот: раздел "Обновление баз" со статусом "Успешно")*

---

## **5. Загрузка и настройка шаблонов ОС**

### **5.1. Ограничение количества ВМ**

Перед загрузкой шаблонов установите лимит:

- **Виртуальный сервер**: до **12 ВМ**

- **Физический сервер**: до **48 ВМ**

**Путь**:

`Администрирование → Ограничение количества одновременно запускаемых ВМ`

> 📸 **Рис. 14. Настройка лимита ВМ**

*(Вставьте скриншот: раздел "Администрирование" с полем лимита)*

---

### **5.2. Загрузка преднастроенных шаблонов**

1. Перейдите в **"Шаблоны и хранилища" → "Шаблоны"**.

2. Нажмите **"Добавить"** → выберите ISO-образ ОС.

3. Дождитесь статуса: **"Готова к установке"**.

4. Перейдите в **"Виртуальные машины" → "Создать ВМ"**.

5. Выберите шаблон → нажмите **"Сохранить"**.

6. Примите лицензионное соглашение.

7. Нажмите **"Установить готовые VM"**.

8. Дождитесь статуса: **"Включено"**.

> 📸 **Рис. 15. Создание ВМ из шаблона**

*(Вставьте скриншот: выбор шаблона в окне создания ВМ)*

> 📸 **Рис. 16. Статус "Включено" после установки**

*(Вставьте скриншот: список ВМ со статусом "Включено")*

---

### **5.3. Создание пользовательских шаблонов**

#### **Поддерживаемые ОС**:

- Windows XP SP3+

- Windows 7

- Windows 8.1 (64-bit)

- Windows 10 (64-bit, до версии 1909)

#### **Требования к ОС**:

- Отключить экранную заставку.

- Схема питания: **"Всегда включено"**.

- Отключить **автообновления** и **брандмауэр Windows**.

- Для Windows 7: установить **KB3033929** (SHA-2).

- Не устанавливать **KB4474419** (может вызвать сбой).

- Для Windows 8.1/10: отключить **Fast Boot**, включить **автовход**.

---

#### **Процесс создания шаблона**

1. Перейдите в **"Хранилище"** → загрузите ISO-образ ОС.

2. Перейдите в **"Шаблоны" → "Создать шаблон"**.

3. Укажите:

- Имя

- Описание

- Образ ОС (из хранилища)

4. Нажмите **"Продолжить"**.

5. На этапе **"Настройка шаблона"** установите ОС и ПО.

6. При необходимости: нажмите **"Подключить ISO"** → выберите образ с ПО.

> 📸 **Рис. 17. Создание нового шаблона**

*(Вставьте скриншот: форма создания шаблона с выбором образа ОС)*

> 📸 **Рис. 18. Подключение ISO с ПО**

*(Вставьте скриншот: окно "Подключить ISO" с выбором дистрибутива)*

---

#### **Ограничения ПО**

- Не устанавливайте:

- Антивирусы

- Драйверы защиты

- Защитник Windows

- ПО, внедряющее код в процессы

- Поддерживается **только Microsoft Office до 2016**.

---

## **6. Решение проблемы с отсутствием интернета**

Если сервер **не имеет доступа в интернет**, может появиться ошибка:

```

Off line kmbuild failed. Probably no symbols

```

### **Решение: загрузка отладочных символов**

1. В разделе **"Шаблоны"** нажмите **"Скачать манифест"**.

2. Распакуйте архив.

3. Запустите `sbsymtool.ps1` от имени администратора в **PowerShell**.

4. Скрипт загрузит символы Microsoft.

5. Вернитесь в Sandbox → **"Шаблоны" → "Загрузить символы"**.

6. Выберите полученный архив → нажмите **"Open"**.

7. Повторите установку ВМ.

> 📸 **Рис. 19. Кнопка "Скачать манифест"**

*(Вставьте скриншот: кнопка "Скачать манифест" в интерфейсе шаблона)*

> 📸 **Рис. 20. Загрузка архива с символами**

*(Вставьте скриншот: диалог "Загрузить символы" с выбранным файлом)*

---

## **7. Подключение к Central Node**

### **7.1. Добавление Sandbox в Central Node**

1. В **Central Node** перейдите в **"Серверы Sandbox" → "Добавить"**.

2. Укажите IP-адрес Sandbox.

3. Нажмите **"Получить отпечаток сертификата"**.

4. Сравните отпечаток с тем, что указан в **Sandbox → "Авторизация KATA"**.

5. Укажите имя сервера.

6. Поставьте галочку **"Включить"** → нажмите **"Добавить"**.

> 📸 **Рис. 21. Добавление Sandbox в Central Node**

*(Вставьте скриншот: форма добавления сервера с полем IP и отпечатком)*

---

### **7.2. Подтверждение на стороне Sandbox**

1. Откройте веб-интерфейс Sandbox.

2. Перейдите в **"Авторизация KATA"**.

3. Найдите запрос от Central Node → нажмите **"Принять"**.

4. Нажмите **"Применить"** → подтвердите.

5. Запрос перейдёт в статус **"Принят"**.

> 📸 **Рис. 22. Подтверждение подключения в Sandbox**

*(Вставьте скриншот: раздел "Авторизация KATA" с кнопкой "Принять")*

---

> ⏳ **Важно**: После подключения требуется **5–10 минут** на подготовку.

> Предупреждение в интерфейсе исчезнет автоматически.

---

## **8. Настройка набора ОС**

1. В **Central Node** перейдите в **"Параметры" → "Набор ОС"**.

2. Выберите:

- **Стандартные ОС**: Windows 7, Windows 10

- **При необходимости**: CentOS, Astra Linux

- **Пользовательские ОС**: активируйте нужные

3. Нажмите **"Сохранить"**.

> 📸 **Рис. 23. Настройка набора ОС в Central Node**

*(Вставьте скриншот: окно выбора набора ОС)*

4. Проверьте статус в разделе **"Серверы Sandbox"**.

> 📸 **Рис. 24. Статус подключённых образов ОС**

*(Вставьте скриншот: список серверов с отображением образов)*

---

## **

Заключение**

Установка и настройка компонента **Sandbox**Sandbox завершена. Компонент готов к анализу подозрительных объектов. Теперь можно:

-

- Настроить **политики проверки файлов и ссылок**.

- - Интегрировать с

**KSC, SIEM, EmailGateway**Gateway и другими источниками.- - Мониторить поведение угроз в изолированной среде.

---

## **

Полезные ссылки**

- [Работа с шаблонами виртуальных машин](https://support.kaspersky.com/help/KATA/7.1/ru-RU/246708.htm)

- [Создание виртуальной машины](https://support.kaspersky.com/help/KATA/7.1/ru-RU/246494.htm)

- [Официальная документация КАТА 7.1](https://support.kaspersky.com/help/KATA/7.1/ru-RU/)