Руководство по резервному копированию Central Node и БД телеметрии EDR Агентов

ПРЕДУПРЕЖДЕНИЕредупреждение:

- Не для публикации в открытом виде.

- Заказчик принимает на себя риск того, что процедура РК телеметрии EDR может не удастся.

- Не для публикации в открытом виде.

- Заказчик принимает на себя риск того, что процедура РК телеметрии EDR может не удастся.

Особенности РК

Версии восстанавливаемой и установленной на сервер приложений должны совпадать. Если версии приложений не совпадают, при запуске восстановления приложения отобразится сообщение об ошибке и процесс восстановления будет прерван.

Особенности РК

Версии восстанавливаемой и установленной на сервер приложений должны совпадать. Если версии приложений не совпадают, при запуске восстановления приложения отобразится сообщение об ошибке и процесс восстановления будет прерван.

Особенности РК базы телеметрии EDR КАТА

В КАТА база Elasticsearch располагается по этому пути

/data/storage/volumes/elasticsearch-1/

В КАТА 4.Х база Elasticsearch располагается по этому пути

/data/var/lib/kaspersky/storage /swarm/elasticsearch-1/

В этом разделе описываются варианты подключения сетевых каталогов к КАТА Central Node

Подключение CIFS хранилища для резервного копирования Central Node

- В KATA «из коробки» доступно монтирование общих ресурсов CIFS (только их). Примонтируйте общий ресурс.

mount.cifs <папка на стороннем сервере> <директория монтирования> <-o опции>

* вместо mount.cifs можно написать mount -t cifs.

Пример:

mount.cifs //10.10.10.1/backup /kata-backup

mount -t cifs //10.10.10.1/backup /kata-backup

где //10.10.10.1/backup – расшаренная папка, которую необходимо примонтировать.

Примечание:

Для работы CIFS/SMB необходимы порты:

- TCP 445;

- UDP 137;

- UDP 138;

- DP 139

Для предоставления удалённого доступа используется TCP 445.

Для разрешения имен NetBios используются порты UDP 137, 138 и TCP 139, без них будет работать только обращение по IP адресу.

- После подключения папки, ее можно будет использовать для сохранения резервных копий CN и ТАА

/kata-backup – директория смонтирована в корень.

Для проверки мониторания можете выпонить df -h, и /kata-backup будет отображена в общем списке директорий.

Подключение NFS хранилища для резервного копирования Central Node через DKPG

- Скачайте пакеты для поддержки NFS по ссылке:

https://box.kaspersky.com/f/bde4814949ff493ab876/?dl=1

Пароль от хранилища можно запросить у команды pre-sale инженеров Anti-APT

Распакуйте и пренесите их в домашнюю директорию пользователя Admin

- Установите пакеты вручную через dpkg в следующем порядке, чтобы добавить поддержку NFS:

Команды:

dpkg -i /home/admin/libtirpc-common_1.2.5-1_all.deb

dpkg -i /home/admin/libtirpc3_1.2.5-1_amd64.deb

dpkg -i /home/admin/keyutils_1.6-6ubuntu1_amd64.deb

dpkg -i /home/admin/libnfsidmap2_0.25-5.1ubuntu1_amd64.deb

dpkg -i /home/admin/rpcbind_1.2.5-8_amd64.deb

dpkg -i /home/admin/nfs-common_1.3.4-2.5ubuntu3.5_amd64.deb

- Примонтируйте сетовой NFS каталог

Команда:

mount -t nfs 10.10.10.1:/mnt/nfs/backup /kata-backup

где 10.10.10.1 – сервер, на котором подключен каталог /mnt/nfs/backup

/kata-backup – каталог на CN куда монитруется шара.

- Опционально: Автоматическое подклюение каталога после перезагрузки CN

Открыть файл fstab:

vi /etc/fstab

Добавить строку:

10.10.10.1:/mnt/nfs/backup /kata-backup nfs auto 0 0

где 10.10.10.1— адрес сервера NFS; /kata-backup — каталог, куда будет примонтирована шара.

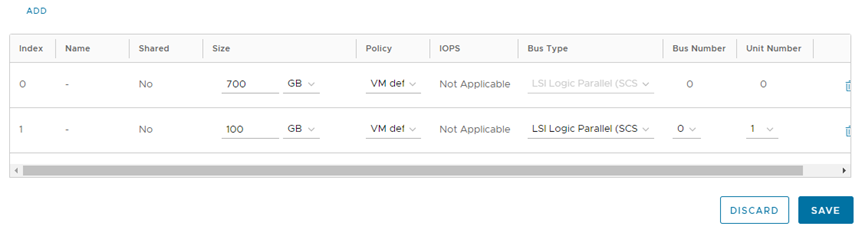

Подключение дополнительного диска для резервного копирования Central Node в виртуальном исполнении

- На платформе виртуализации добавьте диск.

Перейдите в свойства ВМ, раздел диски. Добавьте диск необходимого объема.

- Проверьте отображение подклченного диска.

sudo fdisk -l или lsblk

Отобразятся все диски и разделы.

Наш подклченный диск называется sdb, либо sdc, в зависимости от количества дисков/разделов.

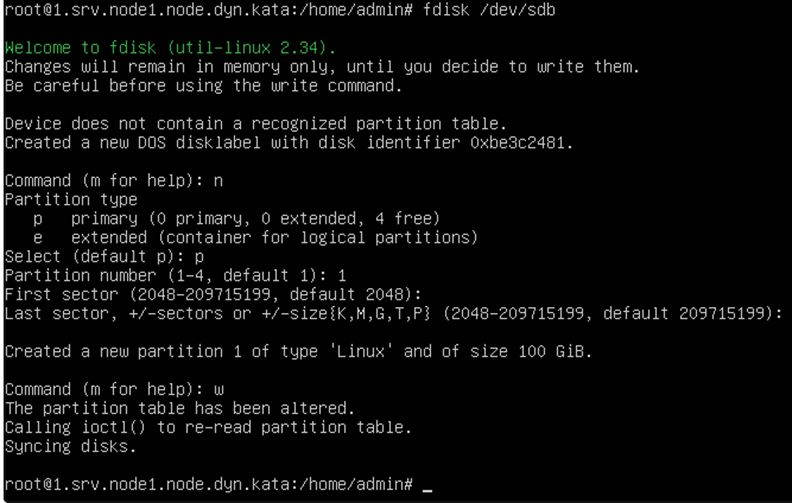

- Необходимо создать новый раздел.

fdisk /dev/sdb

где /dev/sdb - имя нового раздела.

Далее необходимо последовательно ввести указанные ключи:

n - создать новый раздел;

p - создать новый основной раздел;

Выбрать номер раздела, его первый и последний секторы (по умолчанию Enter);

w - сохранить новый раздел на диск.

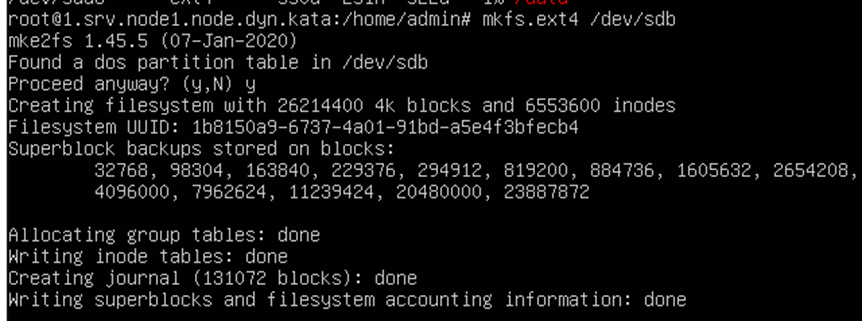

- Определите файловую систему

df -hT

Отобразится список дисков и их файловые системы. В нашем случае это ext4

- Отформатируйте подключенный диск

sudo mkfs.ext4 /dev/sdb

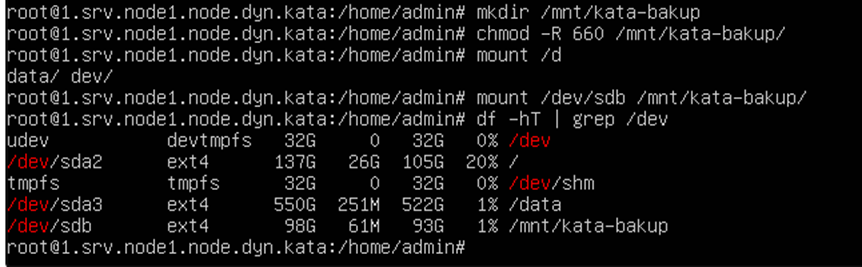

- Создайте папки в которые будет монтироваться подключенный диск для РК

Создайте каталог в директории /mnt:

sudo mkdir /mnt/kata-backup

Измените права доступа к каталогу (опционально).

Только root и только чтение и запись:

sudo chmod -R 660 /mnt/kata-backup

Примонтируйте диск:

sudo mount /dev/sdb /mnt/kata-backup

Опционально:

Для монтирования диска автоматически при загрузке системы, необходимо отредактировать файл /etc/fstab.

Откройте любым текстовым редактором, например nano:

sudo nano /etc/fstab

В самый конец файла вставьте строку:

/dev/sdb /mnt/kata-backup ext4 defaults 0 0

Сохраните, выйдите.

Проверьте подключенный диск командой

df -hT

На этом этап подключения диска завершен.

На этом этап подключения диска завершен.

Резервное копирование телеметрии EDR агентов в Central Node

- Остановите сервисы Docker.

Выполните команды по очереди:

systemctl stop docker

systemctl disable docker.service

systemctl disable docker.socket

Примечание:

Важно понимать, что процесс архивирования может занять некоторое время, поскольку оно зависит от размера телеметрии.

Перед созданием архива убедитесь, что у вас достаточно места на сетевом ресурсе. Его можно приблизительно определить, проверив текущий размер телеметрии, например:

du -hsx /data/var/lib/kaspersky/storage/swarm/elasticsearch-1/*

Пример вывода:

670 МБ /data/var/lib/kaspersky/storage/swarm/elasticsearch-1/data

6,5 МБ /data/var/lib/kaspersky/storage/swarm/elasticsearch-1/logs

Основным ресурсоемким каталогом здесь будет /data/var/lib/kaspersky/storage/swarm/elasticsearch-1/ data.

- Создайте бекап телеметрии ТАА.

Выполните команду:

tar -czf - /data/storage/volumes/elasticsearch-1/ > /mnt/kata-backup/elastic_5_1.tar.gz

Процесс архивации может занять продолжительное время.

Примечание:

Данный архив БД телеметрии ТАА можно использовать как РК долговременного хранения.

- Запустите сервисы Docker после РК.

Выполните команды по очереди:

systemctl enable docker.socket

systemctl enable docker.service

systemctl start docker

Затем проверьте работу docker:

systemctl status docker

Восстановление телеметрии EDR агентов в Central Node

- Остановите сервисы Docker

Выполните команды по очереди:

systemctl stop docker

systemctl disable docker.service

systemctl disable docker.socket

- Удалите содержимое elasticsearch из CN (или переместите в tmp)

Выполните команду:

rm -rf /data/storage/volumes/elasticsearch-1/*

или

mv /data/storage/volumes/elasticsearch-1/* tmp/bkp/

- Распакуйте архив с РК телеметрии ТАА.

Выполните команду:

tar -xzf /mnt/kata-backup/elastic_5_1.tar.gz -C /data/storage/volumes/elasticsearch-1/

- Запустите сервисы Docker после восстановления РК БД Телеметрии ТАА.

Выполните команды по очереди:

systemctl start docker

systemctl enable docker.service

systemctl enable docker.socket

Затем проверьте работу docker:

systemctl status docker

ВАЖНО!

Elasticsearch должен найти и собрать/проиндексировать всю «новую» для него телеметрию. Необходимо подождать 15 минут на каждый 5ГБ БД Телеметирии, но индексация может завершиться быстрее.

- Проверка работы запущенных контейнеров.

docker service ls | grep '0/1'

Здесь вы не должны увидеть никаких контейнеров, кроме тех, у которых в конце имени контейнера есть _configurator.

- Войдите в веб-интерфейс и проверьте через ThreatHunting, события, которые мы восстановили в CN.

Резервное копирование Central Node

Версии восстанавливаемой и установленной на сервер приложений должны совпадать. Если версии приложений не совпадают, при запуске восстановления приложения отобразится сообщение об ошибке и процесс восстановления будет прерван.

- Создание резервной копии приложения в режиме Technical Support Mode.

Чтобы создать резервную копию КАТА, выполните следующую команду в режиме Technical Support Mode сервера:

sudo kata-run.sh kata-backup-restore backup -b <path> -c -d <number of stored files> -e -q -a -s -n -l <filepath>

Где

| Обязательный параметр | Параметр | Описание |

|---|---|---|

| Да | -b <path> |

Создать файл с резервной копией приложения по указанному пути, где <path> – абсолютный или относительный путь к директории, в которой создается файл с резервной копией приложения. |

| Нет | -c |

Очистить директорию перед сохранением файла с резервной копией приложения. |

| Нет | -d <number of stored files> |

Указать максимальное количество файлов с резервной копией приложения, хранимых в директории, где <number> – количество файлов. |

| Нет | -е |

Сохранить файлы в Хранилище. |

| Нет | -q |

Сохранить файлы на карантине. |

| Нет | -a |

Сохранить файлы, ожидающие повторной проверки (rescan). |

| Нет | -s |

Сохранить артефакты Sandbox. |

| Нет | -n |

Сохранить параметры Central Node или PCN. |

| Нет | -l <filepath> |

Сохранить результат выполнения команды в файл, где <filepath> – имя файла журнала событий, включая абсолютный или относительный путь к файлу. |

Пример:

sudo kata-run.sh kata-backup-restore backup -b <path> -c -d <number of stored files> -e -q -a -s -n -l <filepath>

Восстановление из РК Central Node

Чтобы восстановить КАТА из резервной копии, выполните следующую команду в режиме Technical Support Mode сервера:

sudo kata-run.sh kata-backup-restore restore -r <path> -l <filepath>

Где

| Обязательный параметр | Параметр | Описание |

|---|---|---|

| Да | -r <path> |

Восстановить данные из файла резервной копии, где <path> – полный путь к файлу резервной копии. |

| Нет | -l <filepath> |

Сохранить результат выполнения команды в файл, где <filepath> – имя файла журнала событий, включая абсолютный или относительный путь к файлу. |