Проблемы ICAP интеграции

КомпонеTroubleshooting инт KATA Directory Scanner (далее – KDS) грасширяет функциональные возможности KATA и предназначен для сканирования общих папок на предмет вредоносного ПО.

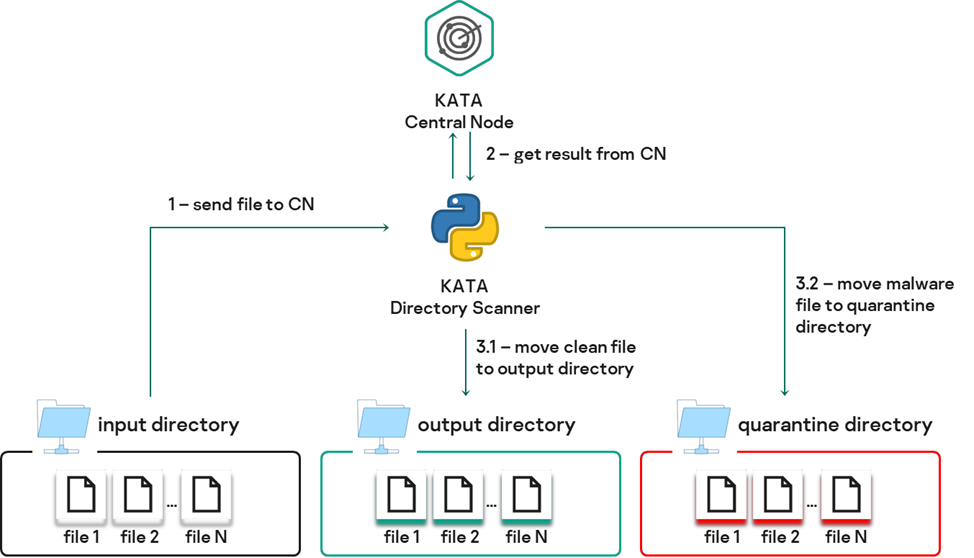

Сценарий использования:

на KATA CN монтируется три общих ресурса: input, output и quarantine;на KATA CN устанавливается сервис KDS;KDS отслеживает появление новых файлов в директории input и отправляет их по API на анализ в KATA;KDS по API получает вердикты от KATA;в случае, еЕсли признаки вредоносного ПО не обнаружены, файлы перемещаются в директорию output; во всех остальных случаях файлы перемещаются в директорию quarantine.

Особенности и ограничения:

Компонент KDS не является официально поддерживаемым компонентом KATA, предназначен для демонстрации расширения функциональных возможностей KATA с использованием API и предоставляется «как есть».

Один экземпляр сервиса KDS предназначен для работы с тремя директориями.В директории input сканируются и отправляются на анализ только файлы. Вложенные директории не сканируются, их иерархия не восстанавливается в директориях output и quarantine.Файлы размером более 100 Мб пропускаются и остаются в директории input без изменений.В директорию quarantine перемещаются все файлы с вердиктом отличным от «not detected», в том числе, если произошла ошибка сканирования («error») или превышен таймаут ожидания («timeout»).Если файл уже существует в директории input или quarantine, то он заменяетсяновым.

Необходимые файлы:

Для того чтобы скачать файлы: kata-dir-scanner.service, kata_dir_scanner.py и kata_dir_scanner.conf, обратитесь к команде pre-sale инженеров команды AntiApt.

Настройкаи нет срабатываний или активности в графиках, выполните следующие действия:

Проверка сетевой взаимосвязанности

-

Проверьте соединение между CN/Sensor и Proxy по порту 1344 с помощью tcpdump:

tcpdump -i <interface> port 1344 -nn

- Повторно сгене

KATA CN

Проверьте соединение между CN/Sensor и Proxy по порту 1344 с помощью tcpdump:

tcpdump -i <interface> port 1344 -nn

- Повторно сгене

KATA CN

ВАЖНО! Заранее скачаируйте трафик (напакримет cifs-utils.debр, загрузите файл чегрез прокси).

Сбор tcpdump для анализа трафика

-

Для проверки соединения по порту 1344 между CN/Sensor и ProxyServer выполните на

CNкаждой изусторон:tcpdump -i <интерфейс> port 1344 -nn -w capture_filename.pcap- Эти фа

нйлы в фовирмате PCAP удобно анализировать в инструментах типа Wireshark.

- Эти фа

-

Для выгрузки файлов используйте SCP/WinSCP, наприм

ощью командыер:aptinstall ./cifs-utils.deb- Подключитесь к

KATA CN по SSH. Перейдите в раздел Technical Support Mode. Создайте структуру директорий input, outputCN/Sensor иquarantine.mkdir /mnt/inmkdir /mnt/outmkdir /mnt/qrntСоздайте файл с учетными данными для доступа к общим ресурсам (username и password замените на свои).vi /root/.kata-secretusername=<username>password=<password>ВАЖНО! Пользователь должен иметь доступ к проверяемой директорииДобавьте в конец файла/etc/fstabследующие строки (удаленный хост замените на свои).\\<IP or FQDN>\in /mnt/in cifs credentials=/root/.kata-secret 0 0\\<IP or FQDN>\out /mnt/out cifs credentials=/root/.kata-secret 0 0\\<IP or FQDN>\qrnt /mnt/qrnt cifs credentials=/root/.kata-secret 0 0Примонтируйте все ресурсы.mount -aПодготовьте ключевую информацию.openssl req -x509 -newkey rsa:2048 -keyout ./server.key -out ./server.crt -days 365 -nodescat server.crt server.key > cert.pemИнициализируйте подключение сторонней системы к KATA. Для этого необходимо отправить любой файл на проверку с использованием подготовленного сертификата.Подготавливаем UUID:python3 -c "import uuid; print(uuid.uuid4())"curl -k --noproxy '*' --cert ./cert.pem --key ./server.key -F scanId=f2df00bc-c6b0-4bcf-b20b-040e02f08de9 -F objectType=file -F content=@-XPOST https://localhost:443/kata/scanner/v1/sensors//scansПодтвердите запрос на подключение со стороны KATA CN.Создайте директорию.mkdir /opt/kata-dir-scanner/Скопируйте в/opt/kata-dir-scanner/следующие файлы.kata_dir_scanner.pykata_dir_scanner.confcert.pemserver.keyСкопируйте в/etc/systemd/system/следующий файл.kata-dir-scanner.serviceОтредактируйте конфигурационный файл (измените system_id на свой).vi kata_dir_scanner.conf{"in_dir": "/mnt/in/","out_dir": "/mnt/out/","qrnt_dir": "/mnt/qrnt/","cert_pem": "/opt/kata-dir-scanner/cert.pem","cert_key": "/opt/kata-dir-scanner/server.key","kata_cn_addr": "localhost","system_id": ""}Запустите сервис KDS.systemctl daemon-reloadsystemctl start kata-dir-scanner.servicesystemctl status kata-dir-scanner.serviceДобавьте сервис в автозагрузку.systemctl enable kata-dir-scanner.serviceУстановка и настройка сервиса KDS завершена. Логи работы KDS можно посмотреть используя следующую команду:tail -f /var/log/kata-dir-scanner.logСобытия, связанные с обнаружением вредоносного ПО, доступны в web-консолиKATA.

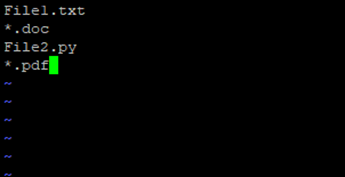

Настройка и использование списка исключений:В директории/opt/kata-dir-scanner/создайте файлexclude_list.txt. Вexclude_list.txtпострочно запишите имена файлов и расширения, которые нужно исключить из пересылки на анализ в KATA.Например:File1.txt*.docFile2.py*.pdf

Пример работы KDS:На проверяемом хосте открываем папку in и сохраните тестовый вирус.ProxyServer.- Перейдите в

пкаталог, где сохранен tcpdump (например,/home/admin/). - Ск

у qrnt. Вирусныачайте файл на локальный компьютер.

- Подключитесь к

Проверка логов системы

-

Подключитесь к CN/Sensor через SSH и перейдите в Technical Support Mode.

-

Для выгрузки логов выполните:

sudo su kata-collect-siem-logs log-history --output-dir /tmp --no-compress kata-collect-siem-logs log-detects --output-dir /tmp --no-compress- В

log-history.logсодержатся записи обо всех проверенных файлах. - В

log-detects.log— информация об объектах, вызвавших срабатывания.

- В

-

Скачайте журналы с помощью SCP/WinSCP из каталога

/tmp. -

В файлах логов найдите записи по ключевому слову

ICAP, чтобы убедиться в получении и анализе трафика от ICAP-клиента.

Просмотр логов сработки

Для просмотра логов работы ICAP на стороне CN/Sensor подключитесь через SSH и выполните:

sudo su

cat /var/log/kaspersky/services/preprocessor_icap/preprocessor_icap.log

Для удобства анализа можно использовать фильтрацию по режимам сканирования:

-

стандартный режим:

grep --color 'blocking_simple mode' /var/log/kaspersky/services/preprocessor_icap/preprocessor_icap.log | grep 'verdict' -

расширенный режим:

grep --color 'blocking_advanced mode' /var/log/kaspersky/services/preprocessor_icap/preprocessor_icap.log | grep 'verdict'

Супер, продолжаю и завершаю полное оформление твоего документа в Markdown-формате, включая раздел о взаимодействии с технической поддержкой.

Советы по созданию заявки в службу технической поддержки

Чтобы ускорить решение возможных проблем и сократить время обработки заявки, рекомендуется:

-

Соберите как можно больше информации об установке KATA и KEDR:

- модель и характеристики оборудования,

- уровень трафика,

- типы интеграции,

- версии программного обеспечения,

- даты возникновения проблемы.

-

Обязательно приложите актуальные логи:

- журнал системы,

- tcpdump с обеих сторон (ICAP-клиент и ICAP-сервер),

- collect log с CN/Sensor.

-

Четко опишите суть проблемы, при каких условиях она возникает, и шаги для воспроизведения.

Сбор диагностической информации (Collect log) с Central Node/Sensor

-

Подключит

правлен всь папо SSH куqrnt.CN или Sensor. -

Перейдите в

web-кTechnical Support Mode, подтвердив переход в терминал. -

Запус

оль KATA CN, зайдтите сбор логов:sudo su kata-collect -

После завер

аздел обнаружшения команда выведет имя ивидимпуть созданного аработку нхиватестловыйгами,впо умолчанирусю:/tmp/collect/collect-<timestamp>.tar.gz ПСкачайте файл чере

йдз SCP/WinSCP из катеалогав/tmp/collect/.обна-

Пр

ужение. Здесь можно увидеть всюнеобходимости уюдалите файл, чтобы освободить место намсервере:rm -f /tmp/collect/collect*

Либо

Воспользоваться SSH интерфейсом Technical Support Mode

Данная инструкция подходит для следующих компонентов: CN, SCN, PCN, Sensor.

Как собрать логи history и detects

Если требуется отдельная выгрузка истормацию.

sudo su

kata-collect-siem-logs log-history --output-dir /tmp --no-compress

kata-collect-siem-logs log-detects --output-dir /tmp --no-compress

-

Ло

йги будуте папку in исохраниены в каталоге/tmpпод именамиlog-history.logиlog-detects.log. -

После выгрузки их также можно скачать через SCP/WinSCP.

Очистка собранных логов

Чтобычный удалить врекстовый документ.

rm автоматически-f отправлен/tmp/log-history.log

вrm папку-f out.