Проблемы ICAP интеграции

Компонент KATA <del class="diffmod">Troubleshooting</del><ins class="diffmod">Directory Scanner (далее – KDS) расширяет функциональные возможности KATA</ins> и<ins class="diffins"> предназначен для сканирования общих папок на предмет вредоносного ПО.</ins></strong></h5><ins class="diffins">

</ins><h5 style="text-align: left;" id="bkmrk-%D0%A1%D1%86%D0%B5%D0%BD%D0%B0%D1%80%D0%B8%D0%B9-%D0%B8%D1%81%D0%BF%D0%BE%D0%BB%D1%8C%D0%B7%D0%BE%D0%B2%D0%B0%D0%BD"><strong><ins class="diffins">Сценарий использования:</ins></strong></h5><ins class="diffins">

</ins><p style="text-align: left;" id="bkmrk-"><ins class="diffins">

</ins></p><ul style="text-align: left; margin-top: 5px;" id="bkmrk-%D0%BD%D0%B0-kata-cn-%D0%BC%D0%BE%D0%BD%D1%82%D0%B8%D1%80%D1%83%D0%B5%D1%82"><ins class="diffins">

</ins><li><ins class="diffins">на KATA CN мо</ins>нт<ins class="diffins">иру</ins>е<ins class="diffins">тся три общих ресурса: input, output и quarantine;</ins></li><ins class="diffins">

</ins><li><ins class="diffins">на KATA CN устанавливается сервис KDS;</ins></li><ins class="diffins">

</ins><li><ins class="diffins">KDS отслеживает появление новых файлов в директории input и отправляет их по API на анализ в KATA;</ins></li><ins class="diffins">

</ins><li><ins class="diffins">KDS по API получает вердикты от KATA;</ins></li><ins class="diffins">

</ins><li><ins class="diffins">в случае, если признаки вредоносно</ins>г<ins class="diffins">о ПО не обнаружены, файлы перемещаются в директорию output; во всех остальных случаях файлы перемещаются в директорию quarantine.</ins></li><ins class="diffins">

</ins></ul><ins class="diffins">

<img src="http://62.113.113.15/uploads/images/gallery/2025-07/scaled-1680-/image-1752575240417.png" style="display: block; margin: 0 auto; max-width: 100%; height: auto;" id="bkmrk--1">

</ins><hr id="bkmrk--2"><ins class="diffins">

</ins><h5 style="text-align: left;" id="bkmrk-%D0%9E%D1%81%D0%BE%D0%B1%D0%B5%D0%BD%D0%BD%D0%BE%D1%81%D1%82%D0%B8-%D0%B8-%D0%BE%D0%B3%D1%80%D0%B0%D0%BD%D0%B8"><strong><ins class="diffins">Особенности и ограничения:</ins></strong></h5><ins class="diffins">

</ins><p style="text-align: left;" id="bkmrk-%D0%9A%D0%BE%D0%BC%D0%BF%D0%BE%D0%BD%D0%B5%D0%BD%D1%82-kds-%D0%BD%D0%B5-%D1%8F%D0%B2%D0%BB"><span style="color: rgb(0, 168, 142);"><strong><ins class="diffins">Компонент KDS не является официально поддерживаемым компонентом KATA, предназначен для демонст</ins>рации <ins class="diffins">расширения функциональных возможностей </ins>KATA

Troubleshootingс использованием API и предоставляегтся «как есть».

- Один экземпляр сервиса KDS предназначен для ра

цботы с тремя директориями.

- В директории

KATA

input - Один экземпляр сервиса KDS предназначен для ра

цботы с тремя директориями. - В директории

KATA

сканируются и отправляются на анализ только файлы. Вложенные директории не сканируются, их иерархия не восстанавливается в директориях output и quarantine.

Необходимые файлы:

Для того чтобы скачать файлы: kata-dir-scanner.service, kata_dir_scanner.py и kata_dir_scanner.conf, обратитесь к команде pre-sale инженеров команды AntiApt.

Настройкиа нета стороне KATA CN

ВАЖНО! Зарабатываний или активности в графиках, выполнитее следующие действия:

Проверка сетевой взчаимосвязанности

Проверьте соединение между CN/Sensor и Proxy по порту1344с помощьюtcpdump:

tcpdump -i port 1344 -nnПовторно сгенерируйте пакетрафик(напримерcifs-utils.deb, загрузитефайл через прокси).Убедитесь, чтгоtcpdumpфиксирует пакеты при обмене между ProxyCN иSensor.

Сбор tcpdump для устанализа трафика

Для проверки соединения по порту 1344 между CN/Sensor и ProxyServer выполнитенаскаждой из сторон:

tcpdump -i port 1344 -nn -w capture_filename.pcapЭти файлы в формате PCAP удобно анализировать в инструментах типаWireshark.

Для выгрузки файлов исполмощьзуйте SCP/WinSCP, например:

Подключитесь к CN/Sensor или ProxyServer.Перейдите в каталог, где сохранёнtcpdump(например,/home/admin/).Скачайте файл на локальныйкомпьютеранды:apt install .

Проверка логов системы

/cifs-utils.deb

- Подключитесь к

CN/SensorKATAчерез SSH иCN по SSH. Перейдите в раздел Technical SupportMode.Mode. ДСоздайте структуру директорий input, output и quarantine.mkdir /mnt/in

mkdir /mnt/out

mkdir /mnt/qrnt- Создайте файл с учетными данными для

выгдоступа к общим ресузкрсам (username илоговpasswordвыползамените:

sudo su

kata-collect-siem-logs log-history --output-dirvi /tmp --no-compress

root/.kata-collect-siem-logs log-detects --output-dir /tmp --no-compresssecret

username=<username>

password=<password>Вlog-history.logсПодержльзователь должен иметь досятупзаписи обо всехк проверяемой директории

\\<IP or FQDN>\in /mnt/in cifs credentials=/root/.kata-secret 0 0

\\<IP or FQDN>\out /mnt/out cifs credentials=/root/.kata-secret 0 0

\\<IP or FQDN>\qrnt /mnt/qrnt cifs credentials=/root/.kata-secret 0 0log-detects.logmount -aopenssl обreq объектах,-x509 вызвавших-newkey срабатываrsa:2048 -keyout ./server.key -out ./server.crt -days 365 -nodes

cat server.crt server.key > cert.pemСкциачализируйтежуподключение стороналней системыскпKATA. Для этого необходимощотправить люSCP/WinSCP из каталбога/tmp.Вй файл нахпроверку с использованием подготовленного сертификата.ПодготавливаемнайUUID:

python3 -c "import uuid; print(uuid.uuid4())"

curl -k --noproxy '*' --cert ./cert.pem --key ./server.key -F scanId=f2df00bc-c6b0-4bcf-b20b-040e02f08de9 -F objectType=file -F content=@-X

POST https://localhost:443/kata/scanner/v1/sensors//scans - Подтвердите зап

иросина по - Создайте директорию.

mkdir /opt/kata-dir-scanner/ - Скопируйте в

ому/opt/kata-dir-scanner/ следующие файлы.kata_dir_scanner.py

kata_dir_scanner.conf

cert.pem

server.key - Скопируйте в /etc/systemd/system/ следующий файл.

kata-dir-scanner.service - Отредактируйте конфигурационный файл (измените system_id на свой).

vi kata_dir_scanner.conf

{

"in_dir": "/mnt/in/",

"out_dir": "/mnt/out/",

"qrnt_dir": "/mnt/qrnt/",

"cert_pem": "/opt/kata-dir-scanner/cert.pem",

"cert_key": "/opt/kata-dir-scanner/server.key",

"kata_cn_addr": "localhost",

"system_id": ""

} - Запустите сервис KDS.

systemctl daemon-reload

systemctl start kata-dir-scanner.service

systemctl status kata-dir-scanner.service - Добавьте сервис в автозагрузку.

systemctl enable kata-dir-scanner.service - Установка и настройка сервиса KDS завершена. Логи работы KDS можно посмотреть используя

ICAP,следующуючткоманду:tail -f /var/log/kata-dir-scanner.log - События, связанные с обнару

бжением вредионосного ПО, достьсяупны в web-консоли KATA.

Настройка и исполуьзование списка исключений:

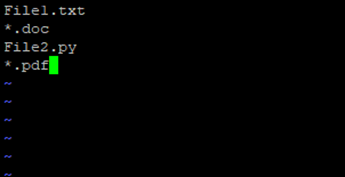

- В директории /opt/kata-dir-scanner/ создайте файл exclude_list.txt. В exclude_list.txt построчно запишите имена файлов и расширения, которые нужно исключить из пересылки на анализ в KATA.

Наприметрафика от ICAP-клиента:

File1.txt

*.doc

File2.py

*.pdf

Просимотер логов сработки

Для просмотра логов работы ICAP на стороне CN/Sensor подключитесь через SSH и выполните:

sudo su

cat /var/log/kaspersky/services/preprocessor_icap/preprocessor_icap.logДля удобства анализа используйте фильтрацию:

Стандартный режим:

grep --color 'blocking_simple mode' /var/log/kaspersky/services/preprocessor_icap/preprocessor_icap.log | grep 'verdict'Расширенный режим:

grep --color 'blocking_advanced mode' /var/log/kaspersky/services/preprocessor_icap/preprocessor_icap.log | grep 'verdict'Советы по созданию заявки в службу технической поддержкиKDS:

Чтобы

- На про

блверяемом хосте открываем папку in и сокхратить время обработки заявки, рекомендуется:Соберитекак можно больше информации об установке KATA и KEDR:модель и характеристики оборудования,уровень трафика,типы интеграции,версии программного обеспечения,даты возникновения проблемы.

Обязательно приложите актуальные логи:журнал системы,tcpdump с обеихстовый вирон (ICAP-клиент и ICAP-сервер),collect log с CN/Sensor.

Четко опишите суть проблемы, при какихусловиях она возникает, и шаги для воспроизведения.

Сбор диагностической информации (Collect log) с Central Node/SensorПодключитесь по SSH к CN или Sensor.- Перейдите в

Technical Support Mode,подтвердив переход в терминал. Запку qrnt. Вирустите сбор логов:

sudo su kata-collectПосле завершения команда выведет имя и путь созданного архива с логами, по умолчанию:

/tmp/collect/collect-.tar.gzСкачайтефайл был автоматически отправлен в папку qrnt.- Перейдите в web-консоль KATA CN, зайдите

SCP/WinSCPв раздел обнаружения извидим сработкаталогу на/tmp/collect/тестовый вирус. - Перейдите в обнаружение. Здесь можно увидеть всю необходим

остиудалите файл, чтобы освободить местою насервере:

rm -f /tmp/collect/collect*ЛибоВоспользоваться SSHм интефорфейсомTechnical Support ModeДанная инструкцияю. - На

к собрать логи history и detects Логи будутсохраните обычный текстовый докаталоге/tmpпод иуменамиlog-history.logиlog-detects.log- П

ослерейдите выгрпапкузкиихout, также можно скачать через SCP/WinSCP.

К

Если требуется отдельная выгрузка истории проверяеннымом хосте фоткройте пайловпку in и сработок:

sudo su

kata-collect-siem-logs log-history --output-dir /tmp --no-compress

kata-collect-siem-logs log-detects --output-dir /tmp --no-compressОчистка собранных логов

Чтобы удалить временные журналы и освободить место,вый файл test_KDS не является вирусным и поэтому был автоматически отправлените:

rmв -fпапку /tmp/log-history.logout.

rm