Техническое ПМИ - проверка всех технологий, что они работают

IDS‑обнаружения (SPAN)

Для проверки IDS‑обнаружений (SPAN) можно использовать утилиту tcpreplay на сервере, сконфигурированном для получения трафика SPAN.

KATA 4.0/4.1

Пакет tcpreplay для этих версий можно найти здесь.

KATA 5.+/6.+ и tcpreplay

Пакет tcpreplay не устанавливается по умолчанию, поэтому его нужно установить вручную. Следуйте инструкции ниже:

- Скачайте пакет

tcpreplay_4.3.2‑1build1_amd64.debпо ссылке. - Скопируйте загруженный файл на узел KATA, например с помощью

scp:[user@host]$ scp <your-path>/tcpreplay_4.3.2-1build1_amd64.deb admin@<kata‑ip>:/tmp - Установите пакет на узле KATA командой:

[admin@katahost]$ sudo dpkg -i /tmp/tcpreplay_4.3.2-1build1_amd64.deb

После установки вы сможете использовать tcpreplay на KATA 5.+ или любой другой системе Ubuntu.

Включение tx‑capture для SPAN

KATA 3.7.*

В режиме технической поддержки под пользователем root выполните следующие действия:

- остановите службы:

systemctl stop apt-preprocessor.service systemctl stop suricata.service rmmod pf_ring - отредактируйте файл

/etc/modprobe.d/pf_ring.conf, заменив строку

наoptions pf_ring enable_tx_capture=0 min_num_slots=16384 # tx capture is disabled

и сохраните файл;options pf_ring enable_tx_capture=1 min_num_slots=16384 # tx capture is enabled - запустите драйвер pf_ring и связанные службы:

modprobe pf_ring systemctl start suricata.service systemctl start apt-preprocessor.service

KATA 4.0/4.1

Отредактируйте файл /etc/modprobe.d/pf_ring.conf, как описано выше. Затем в режиме технической поддержки от имени root выполните команды:

systemctl stop docker

rmmod pf_ring

modprobe pf_ring

systemctl start dockerПосле этого сбор tx‑capture для SPAN будет включён.

Для версий KATA 5.0/5.1/6.0 см. отдельную инструкцию по включению tx‑capture.

Проверка трафика EICAR

Загрузите пример EICAR-Test-File_TCP.pcap на сервер с SPAN‑интерфейсом, затем выполните команду от имени root:

tcpreplay -i ens34 EICAR-Test-File_TCP.pcap # ens34 в этом примере — SPAN‑интерфейсПроверка трафика Nmap

Сценарий такой же, как для Eicar, только используется другой файл .pcap (HackTool.Nmap.HTTP.C&C.pcap).

После тестирования детектов по SPAN рекомендуем отключить tx‑capture обратно тем же способом, что и при включении.

AM Engine

Для проверки антивирусного (AM) движка используйте тестовый файл EICAR (www.eicar.com).

- Почта: отправьте файл EICAR по SMTP на порт 25 узла KATA (обработка SMTP должна быть включена). Для простоты можно воспользоваться локальным клиентом

swaksна узле Central Node, чтобы не настраивать почтовую систему.

Пример использования swaks:

swaks --server 127.0.0.1 --port 25 --from antony@test.org --to cleopatra@test.org --attach eicar.com

swaks --server 127.0.0.1 --port 25 --from antony@test.org --to cleopatra@test.org --body "link_to_EICAR_here"- Конечная точка: поместите файл EICAR на рабочую станцию и отправьте его в очередь на проверку при помощи задания GetFile.

Обнаружения YARA

По умолчанию в продукте нет правил YARA. Для тестирования можно использовать тестовое правило из документации YARA (writingrules):

rule ExampleRule

{

strings:

$my_text_string = "text here"

$my_hex_string = { E2 34 A1 C8 23 FB }

condition:

$my_text_string or $my_hex_string

}Это правило отметит любой анализируемый объект, содержащий строки $my_text_string или $my_hex_string.

Обнаружения TAA (IoA)

Проверка детектов IoA возможна только при наличии лицензии KEDR.

- Скопируйте файл

.batиз прикреплённого архива Test_IOA.rar (не заражён) в любую папку на хосте с установленным EDR и запустите его. Через несколько минут (KATA требуется время на передачу и обработку телеметрии) проверьте оповещения в KATA. В алерте должен быть типioa_test_detect. Если тестировать IoA на этом хосте повторно, файл.batнеобходимо размещать в разные папки. - На хосте с установленным KEA выполните в

cmd.exeкоманду:wmic.exe sfdguninstallkasperskyblabla

Вместо sfdg и blabla может быть что‑то другое, важная часть команды — uninstallkaspersky. Команда завершится ошибкой, но это не важно. Через несколько минут в веб‑интерфейсе KATA появится новое IoA‑срабатывание.

Обнаружения TAA по цепочке событий (6.1+)

Чтобы проверить TAA‑срабатывания по цепочке событий, сначала убедитесь, что эта функция включена в веб‑интерфейсе KATA (и что ресурсы заказчика позволяют её включить).

Затем на одной из подключённых машин EDR распакуйте архивы и запустите сценарии .bat:

Обнаружения IoC

Для тестирования можно использовать собственное правило: архив Ioctest.zip (пароль infected123) срабатывает на запуск c:\windows\system32\calc.exe.

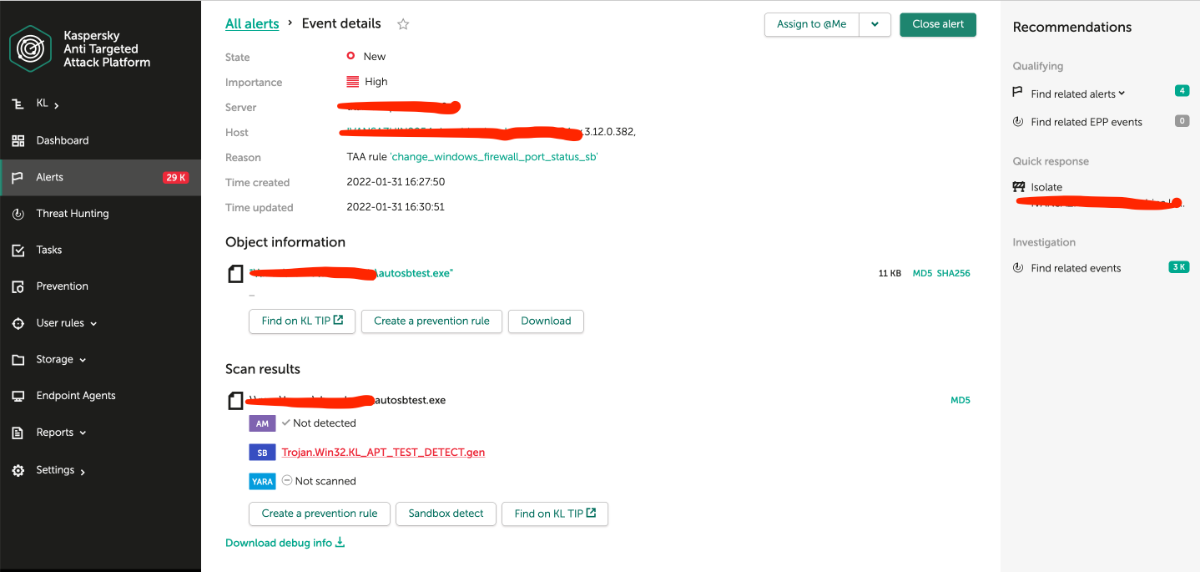

Автоматическая песочница в EDR

Для проверки автоматической песочницы:

- Распакуйте архив с образцом и используйте пароль по умолчанию: autosbtest.zip.

- Важно: не меняйте MD5‑хэш образца.

- Запустите образец на защищённом EDR хосте и дождитесь автоматического срабатывания песочницы (verdict Suspicious Activity).

Для KESL: используйте файлы из архива, чтобы вызвать срабатывание песочницы и KESL:

- Распакуйте архив test_ioa_sb_linux.7z (пароль «infected») и скопируйте скрипт

test_ioa_sb_linux.shвместе с файломkl_kata_demo_starterна хост с KESL (например, через WinSCP). - Проверьте разрешения на файлы: если они не исполняемые, выполните команду:

sudo chmod 777 <файл> - Запустите скрипт командой

./test_ioa_sb_linux.shи дождитесь появления алерта в KATA.

Проверка песочницы (Sandbox detect)

Для проверки песочницы можно использовать файл SA_sleep.exe из архива no_am_detection sample.rar. Пароль хранится в текстовом документе внутри архива.

- Перейдите в веб‑интерфейс старшего офицера безопасности KATA.

- Выберите меню Storage → Upload и загрузите файл

SA_sleep.exeиз архива для проверки KATA. - Система поставит файл в очередь песочницы; немного позже вердикт песочницы должен быть «Suspicious Activity».

- Если для

SA_sleep.exeвыдается вердикт «Not detected», используйте сценарийtest_sb.batиз архива test_sb.zip.

Проверка репутации URL

Сначала убедитесь, что K(P)SN настроен и работает корректно. В этом примере хэш MD5 должен возвращать статус UnTrusted. Для проверки используйте команды:

Для KATA 4.+ и 5.0:

docker exec -it $(docker ps | grep ksn_proxy | awk '{print $1}') /opt/kaspersky/apt-ksn_proxy/sbin/ksn_client --ip 127.0.0.1 --hash 9C642C5B111EE85A6BCCFFC7AF896A51

Для KATA 5.1:

docker exec -it $(docker ps | grep ksn_proxy | awk '{print $1}') /opt/kaspersky/apt-ksn-proxy/sbin/ksn_client --ip 127.0.0.1 --hash 9C642C5B111EE85A6BCCFFC7AF896A51Затем:

- Трафик: перейдите по адресу http://bug.qainfo.ru/TesT/Aphish_w/index.

- Почта (SMTP‑обработка должна быть включена): отправьте ссылку из примера по электронной почте. Быстрый тест можно сделать с помощью команды

swaks:

swaks --server 127.0.0.1 --port 25 --from fisherman@test.org --to cleopatra@test.org --body "http://bug.qainfo.ru/TesT/Aphish_w/index"