Интеграция LDAP и аутентификация с помощью технологии единого входа

Настройка аутентификации с помощью доменных учетных записей позволяет пользователям не вводить данные учетной записи Kaspersky Secure Mail Gateway для подключения к веб-интерфейсу программы.

Данная статья описывает процесс настройки интеграции LDAP

Подготовка корпоративной инфраструктуры

- Время на всех нодах кластера KSMG и контроллерах домена должно быть синхронизировано c использованием единого NTP-сервера;

- Все ноды DNS-сервера, указанные при установке должны быть доступны;

- На корпоративном DNS-сервере нужны прямая A-запись и обратная PTR-запись для KSMG;

- Для каждого домена и поддомена необходимо формировать отдельный keytab-файл, чтобы иметь возможность видеть необходимый каталог пользователей;

- При интеграции по LDAP отсутсвует возможность настройки порта подключения к контроллеру домена. Настройки подключения получают из корпоративного DNS-сервера по SRV-записи необходимого контроллера домена;

- Создание учётных записей для LDAP и SSO рекомендуется выполнять через графический интерфейс управления контроллером домена;

Дополнительные требования к keytab-файлу

- Для проверки подлинности прокси и SSO полное доменное имя, указанное в keytab-файле, всегда должно совпадать с реальным и используемым полным доменным именем. Для проверки подлинности прокси адрес, который используется в настройках прокси в браузере, ДОЛЖЕН совпадать с полным доменным именем в keytab-файле;

- Для единого входа адрес в адресной строке браузера, который используется для доступа к веб-интерфейсу KSMG, ДОЛЖЕН совпадать с полным доменным именем в keytab-файле и ДОЛЖЕН соответствовать реальному и используемому полному доменному имени KSMG и полному доменному имени, настроенному в операционной системе. Но для LDAP полное доменное имя в keytab-файле SPN должно иметь действительные записи в DNS, включая PTR-запись. Кроме того для keytab-файла LDAP вообще не обязательно иметь имя участника службы, но оно должно быть доступно для прокси-сервера и единого входа;

- Для проверки подлинности LDAP невозможно иметь несколько записей SPN в keytab-файле. Но в случае прокси-аутентификации и SSO-аутентификации вы можете создать несколько записей. Для LDAP это делать не нужно;

- У вас не может быть дубликатов имени участника службы. Это значит, что вы не можете создать два keytab-файла с дублирующимся SPN (включая полное доменное имя);

- Пользователь, учётная запись которого использовалась для создания keytab-файла, должен содержать в Distinguished Name только латинские символы, поэтому во всем пути к пользователю в AD не должно быть ни кириллицы, ни других символов;

Настройка LDAP

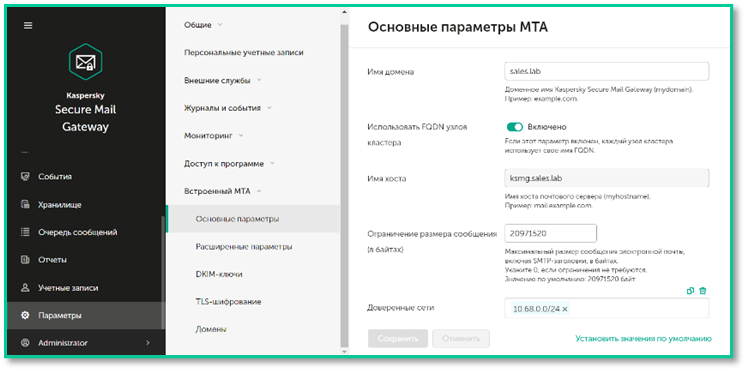

ВАЖНО! Перед выполнением инструкции убедитесь, что имя хоста задано верно и корректно отображается как в web-интерфейсе, так и при доступе через SSH.

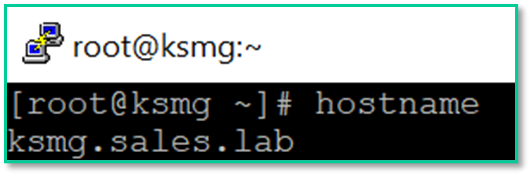

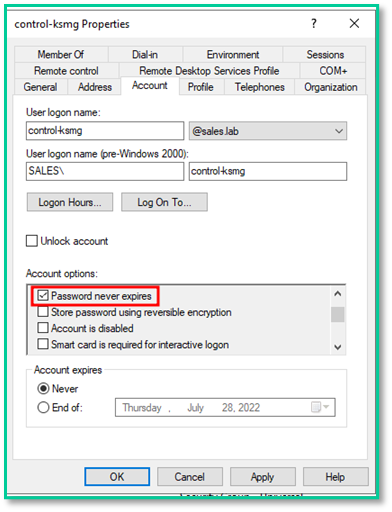

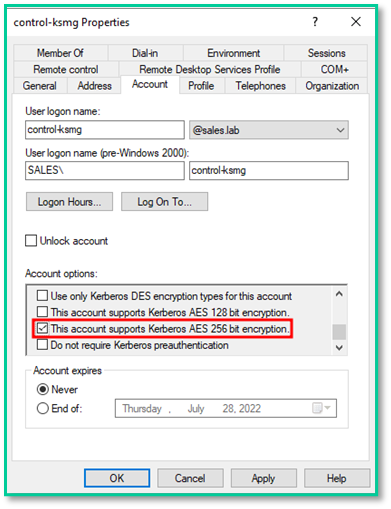

- Создайте пользователя в AD.

- Активная опция – Password never expires

- Активная опция – This account supports Kerveros AES 256bit encryption

- Создайте keytab-файл.

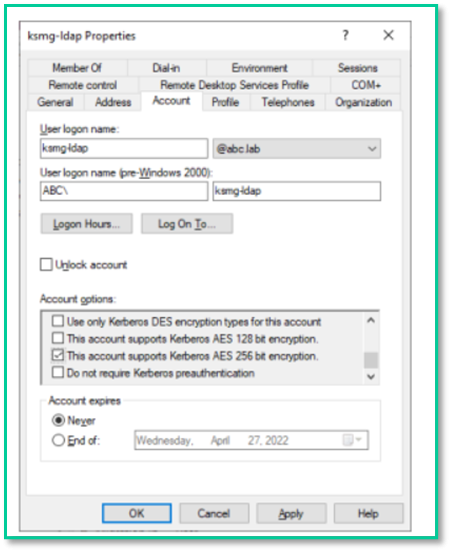

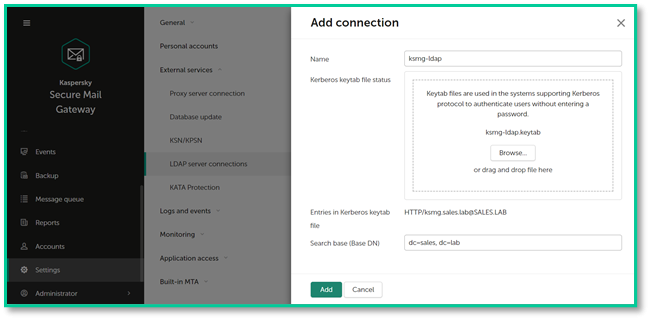

Создание keytab-файлаC:\Windows\system32\ktpass.exe -princ HTTP/<полное доменное имя (FQDN) Управляющего узла>@<realm имя домена Active Directory в верхнем регистре> -mapuser control-user@ <realm имя домена Active Directory в верхнем регистре> -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -pass * +dumpsalt -out <путь к файлу>\<имя файла>.keytab - Загрузите keytab-файл на странице настроек ноды KSMG.

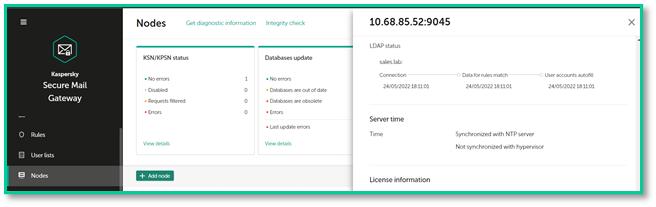

Синхронизация происходит раз в 30 минут. Статус синхронизации можно посмотреть в разделе Nodes:

Синхронизация происходит раз в 30 минут. Статус синхронизации можно посмотреть в разделе Nodes: Cинхронизация узлов кластера KSMG по LDAP происходит независимо, то есть для них можно использовать одну и ту же учётную запись и keytab-файл.

Cинхронизация узлов кластера KSMG по LDAP происходит независимо, то есть для них можно использовать одну и ту же учётную запись и keytab-файл.

Если синхронизация по каким-то причинам не происходит, KSMG будет использовать информацию из кэша (кэш удаляется только если удалить LDAP-соединение).

Настройка SSO

- Создайте другого пользователя в AD.

- Активная опция – Password never expires

- Активная опция – This account supports Kerveros AES 256bit encryption

- Создайте keytab-файл.

Создание keytab-файлаC:\Windows\system32\ktpass.exe -princ HTTP/<полное доменное имя (FQDN) Управляющего узла>@<realm имя домена Active Directory в верхнем регистре> -mapuser ksmg-sso@<realm имя домена Active Directory в верхнем регистре> -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -pass <пароль пользователя ksmg-sso - пример cZ8ckcVPysXOOS7m> +dumpsalt -out <путь к файлу>\<имя файла>.keytab - Загрузите keytab-файл на странице настроек ноды KSMG.

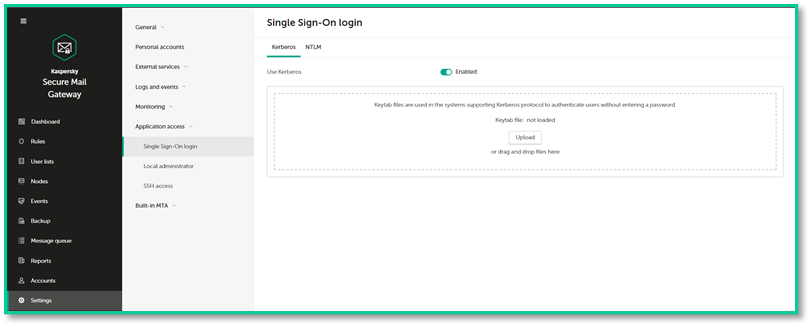

Перейти в раздел Settings | Application access | Single Sign-On login

Настройка Kerberos-аутентификации для кластера (опционально)

- Создайте keytab-файл.

Создание keytab-файлаC:\Windows\system32\ktpass.exe -princ HTTP/control-01.test.local@TEST.LOCAL -mapuser control-user@TEST.LOCAL -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -pass * +dumpsalt -out C:\keytabs\filename1.keytab - Добавьте SPN второго узла в тот же keytab-файла.

Добавление SPN второго узла в keytab-файл

Для каждого узла кластера добавьте в keytab-файл запись SPN. Для этого выполните следующую команду:C:\Windows\system32\ktpass.exe -princ HTTP/<полное доменное имя (FQDN) узла>@<realm имя домена Active Directory в верхнем регистре> -mapuser secondary1-user@<realm имя домена Active Directory в верхнем регистре> -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -pass * -in <путь и имя ранее созданного файла>.keytab -out <путь и новое имя>.keytab

Настройка клиентских рабочих станций для использования SSO

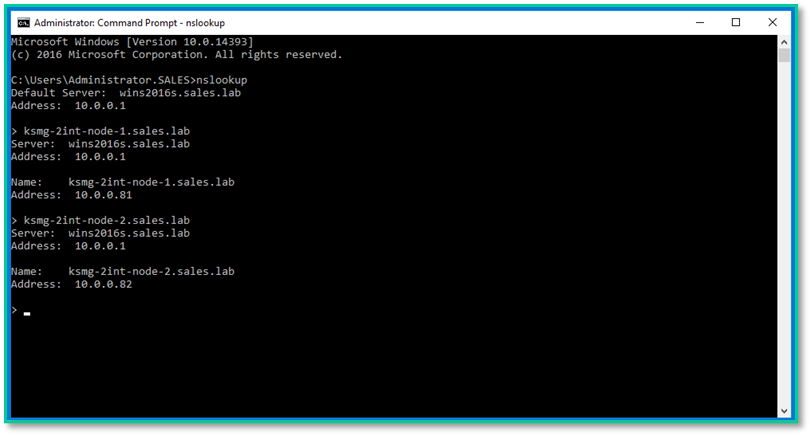

- Проверьте, что узлы KSMG доступны по своим доменным именам.

- В cmd.exe выполните команду nslookup

- Далее в интерфейсе команды проверьте доступность узла KSMG по своему доменному имени <Доменное имя сервера KSMG>@<Имя домена>

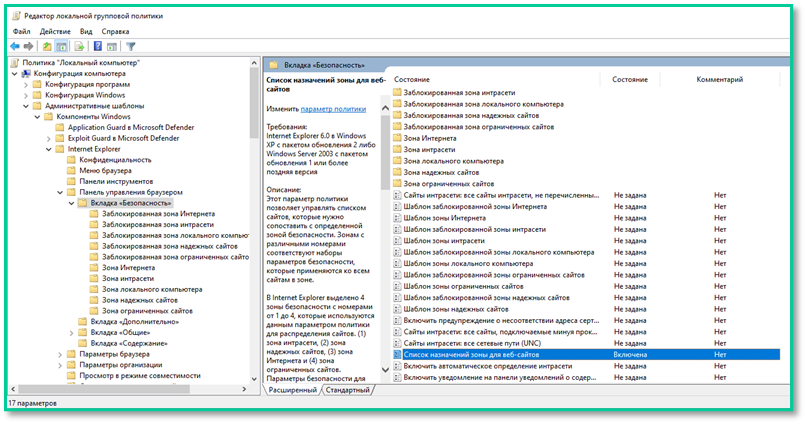

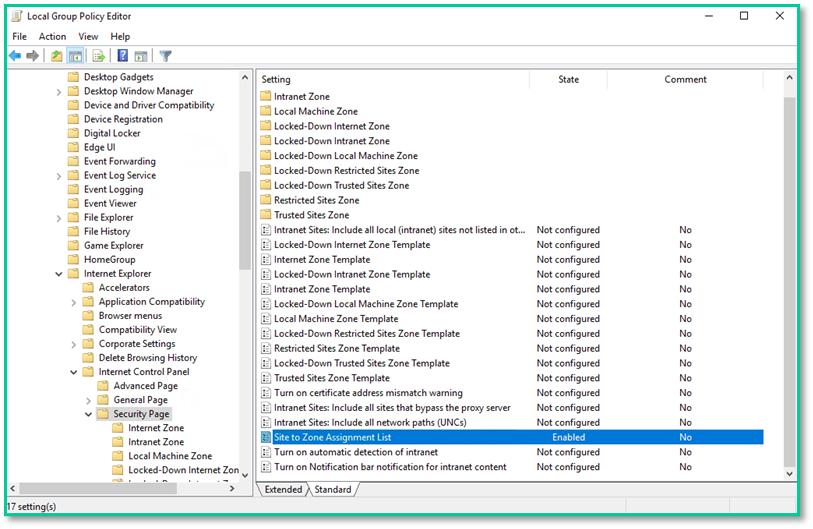

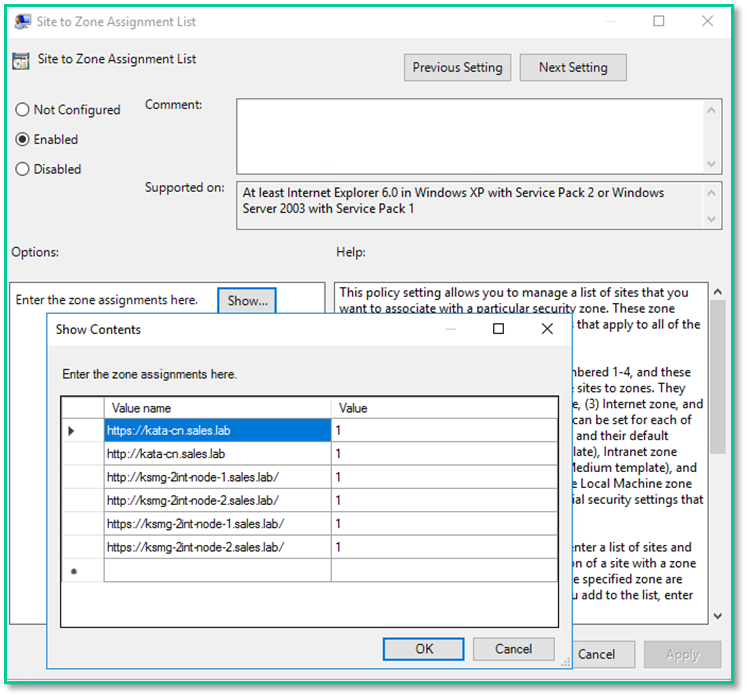

- Добавьте узлы KSMG в список сайтов Local intranet. Вариант 2, локально через групповые политики.

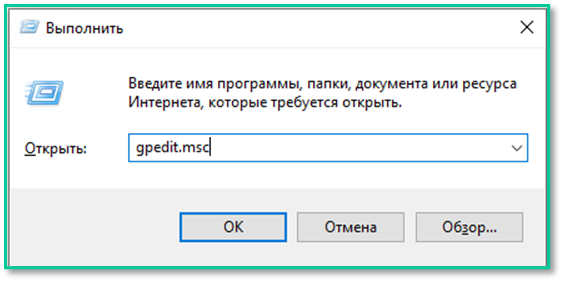

Win+r → gpedit.msc

- Добавьте узлы KSMG в список сайтов Local Intranet.

Изменение групповой политики → Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Internet Explorer → Панель управления браузером → Вкладка «Безопасность» → Список назначений зоны веб-сайтов

(Local Computer Policy → Computer Configuration → Administrative Templates → Windows Components → Internet Explorer → Internet Control Panel → Security Page)

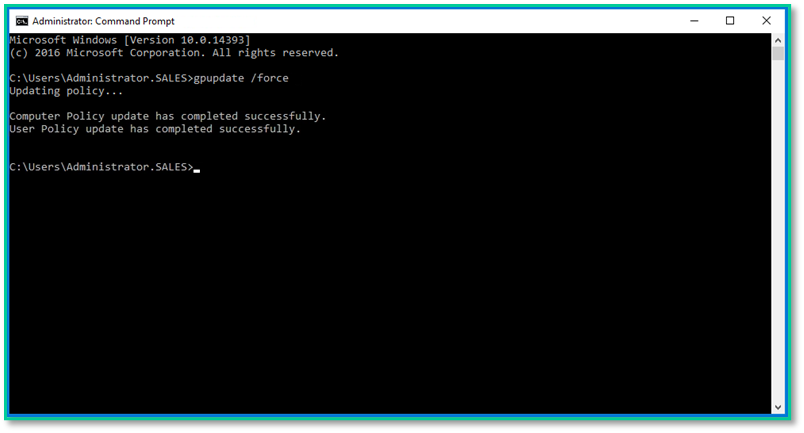

- Примените произведённые изменения в групповых политиках.

- Запустите cmd.exe с правами администратора

- В cmd.exe выполните команду gpupdate /force

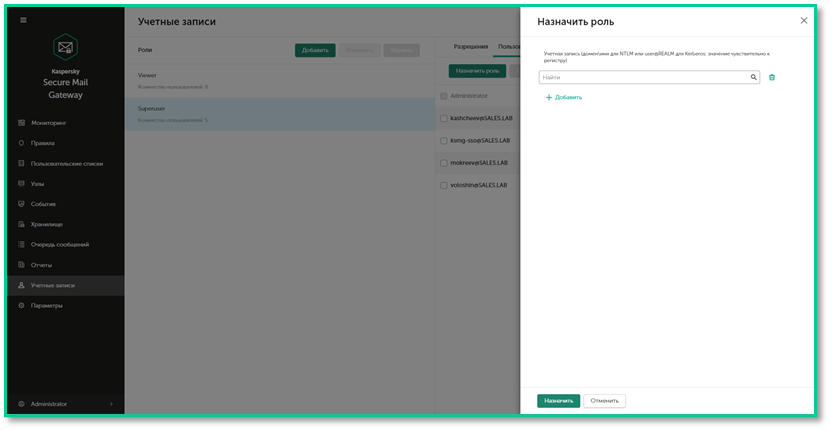

- Назначьте роль Viewer или Superuser доменному пользователю, указав его учётную запись.

- Авторизуйтесь на рабочей станции, использую указанную в предыдущем пункте учётную запись и перейдите в web-интерфейс KSMG, введя в строке браузера его доменное имя.

https://ksmg.sales.lab/

Вход будет осуществлён без использования логина и пароля