Процесс подключения KATA по LDAP SSO

Настройка аутентификации с помощью доменных учетных записей позволяет пользователям не вводить данные учетной записи Kaspersky Anti Targeted Attack Platform для подключения к веб-интерфейсу программы.

Для включения аутентификации с помощью доменных учетных записей вам требуется:

- Настроить интеграцию с Active Directory.

- Для настройки интеграции с Active Directory требуется создать keytab-файл, содержащий имя субъекта-службы (далее также "SPN") для сервера Central Node, на котором выполняется настройка интеграции.

Инструкции по созданию keytab-файла, а также включения интеграции с Active Directory в wеb-интерфейсе программы приведены по следующим ссылкам:

Ключевым моментом правильной работы интеграции с Active Directory является настройка клиентских рабочих станций, процесс которой описан далее.

Настройка интеграции KATA – AD

Важно! Перед выполнением данной интеграции обязательно должны быть выполнены следующие рекомендации:

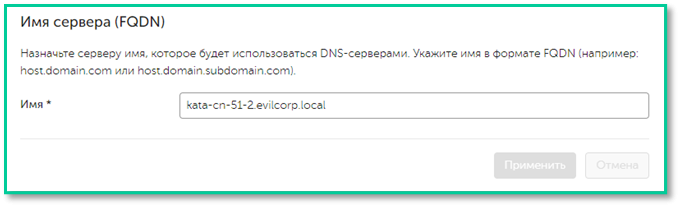

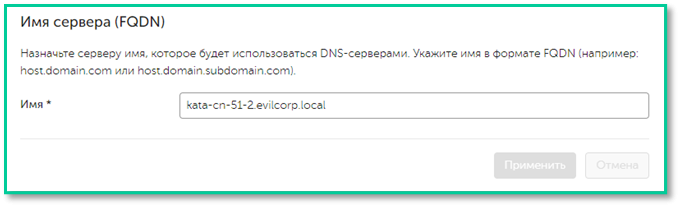

- Имя развернутого сервера “Central Node” должно быть полным доменным именем.

Пример: kata-cn.home.lab - Запись A и PTR должна быть установлена для центрального узла в DNS.

- FQDN имя устройства и создаваемая для него A-запись/PTR-запись на DNS сервере должны совпадать и обязательно имя устройства и DNS запись должны быть в “нижнем регистре”.

Примечание: имя устройства можно настроить в веб-интерфейсе “Central

Пример: cZ8ckcVPysXOOS7m

Перед выполнением инструкции убедитесь, что имя хоста задано верно и корректно отображается как в web-интерфейсе, так и на DNS.

Добавление LDAP-LDAP=сервера

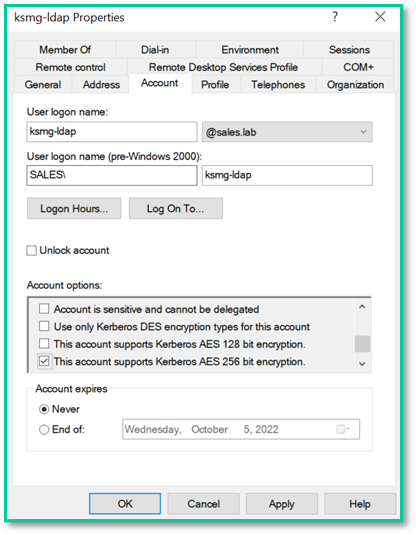

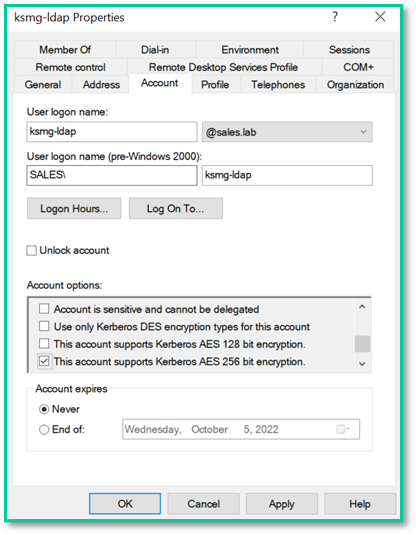

- Создать пользователя в AD

- Активная опция – Password never expires

- Активная опция – This account supports Kerberos AES 256bit encryption

- Создать keytab-файл

ktpass.exe -princ HTTP/kata.sales.lab@<DOMAIN – “SALES.LAB”> -mapuser kata-ldap@<DOMAIN – “SALES.LAB”> -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -pass * +dumpsalt -out C:\kata-ldap.keytab - 3.

- Открыть страницу настроек Central Node KATA с правами Администратора. Загрузить keytab-файл

Настройка клиентских рабочих станций для использования SSO

-

Проверить, что сервер KATA доступен по своему доменному имени

- В cmd.exe выполните команду nslookup

- Далее в интерфейсе команды проверьте доступность узла KATA по своему доменному имени <Доменное имя сервера KATA>@<Имя домена>

-

Добавьте узел KATA в список сайтов Local Intranet локально через групповые политики.

Обязательно укажите адрес “Central Node” и выставьте “Значение”.

Имя значения –https://kata-cn-41.sales.lab

Значение – “1”

Нажмите “OK”

Нажмите “Применить”Win+R -> gpedit.msc

Local Computer Policy -> Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page

Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Internet Explorer -> Панель управления браузером -> Вкладка Безопасность -> Список назначений зоны веб-сайтов -

Примените произведённые изменения в групповых политиках

- Запустите cmd.exe с правами администратора

- В cmd.exe выполните команду gpupdate /force

-

Убедитесь, что данные доменного аккаунта созданного в KATA совпадают с данными, введёнными при авторизации на рабочем устройстве

KATA Domain Account = Windows Domain Account -

Войдите на web-интерфейс сервера KATA без ввода учётных данных

В строке браузера введите https://kata.domain.name:8443