Интеграции с почтовым сервером для отправки сообщений по протоколу SMTP

Руководство по настройке KATA/NDR 7.1

Информация: Приведенная на данной странице инфомрация, является разработкой команды pre-sales и/или AntiAPT Community и НЕ является официальной рекомендацией вендора.

- Версия решения: 7.1

- Тип инструкции: Настройка источников данных SMTP

Важно!

Интеграция через SMTP позволяет анализировать вложения из почтовых сообщений в реальном времени с использованием трёх ключевых технологий:

- Anti-Malware Engine — сигнатурный и эвристический анализ

- YARA-правила — детектирование по шаблонам

- Sandbox — динамический анализ поведения

Администратор настраивает почтовую систему (Microsoft Exchange) на отправку скрытой копии (BCC) всех сообщений на адрес в служебном фиктивном домене (например, `sensor@kata.abc.corp`). При этом Central Node или Sensor указывается в DNS как почтовый сервер (MX) для этого домена.

✅ Преимущества SMTP-интеграции:

- KATA получает письма как почтовый сервер, а не как клиент → нет уведомлений о доставке/прочтении

- Нет задержек, связанных с опросом (в отличие от POP3)

- Полный контроль над фильтрацией (внешние/внутренние письма, отправители и т.д.)

⚠️ Ограничения:

- Подходит только для локальных (on-premises) почтовых систем

- Не поддерживается в облачных службах (Microsoft 365, Gmail и др.), где нельзя настроить MX для внутреннего домена и автоматическую пересылку BCC

1. Подготовка

1.1. Обязательные условия

Перед настройкой SMTP-интеграции убедитесь, что:

- ✅ Установлена и настроена Central Node или выделенный Sensor

- ✅ Активирована лицензия KATA или KATA/NDR

- ✅ Добавлен дополнительный сетевой интерфейс (кроме Management), находящийся в состоянии «Не инициализирован»

- ✅ Настроена сетевая связность между Exchange и KATA по TCP-порту 25

- ✅ Есть доступ к Exchange Admin Center (EAC) или Exchange Management Shell с правами администратора

1. Подготовка

1.2.1. Лицензии и функциональность

Лицензия | Требуется для |

KATA | Анализ почтового трафика, проверка вложений по Anti-Malware, YARA, Sandbox |

NDR | Не требуется для SMTP-интеграции |

KATA/NDR | Полный функционал: периметр + внутренняя сеть |

🔹KATA

- Принимает копии писем по SMTP

- Анализирует вложения тремя независимыми технологиями

- Фиксирует угрозы в разделе «Угрозы → События»

- Поддерживает интеграцию с Exchange, Postfix, Cisco ESA и др. (при наличии управления маршрутизацией)

⚠️ВАЖНО:

Без лицензии KATA функционал анализа недоступен, даже если письма поступают на SMTP-точку.

💡Рекомендация:

Используйте служебный домен (`katasmtp.corp`) только внутри сети — не публикуйте его во внешнем DNS.

1.3.2. Сетевые требования

- Для приёма SMTP-трафика используется management-интерфейс.

- Exchange должен иметь возможность напрямую подключаться к KATA по TCP-порту 25.

- Внутренний DNS должен содержать MX-запись для служебного домена, указывающую на IP KATA.

ℹ️Примечание:

SMTP-интеграция не требует зеркалирования трафика — почтовый сервер активно отправляет копии писем на обработку.

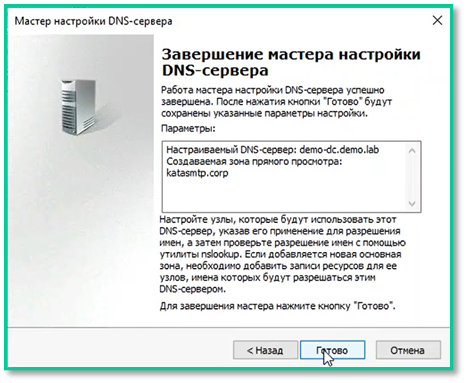

1.4.3. Настройка DNS сервера

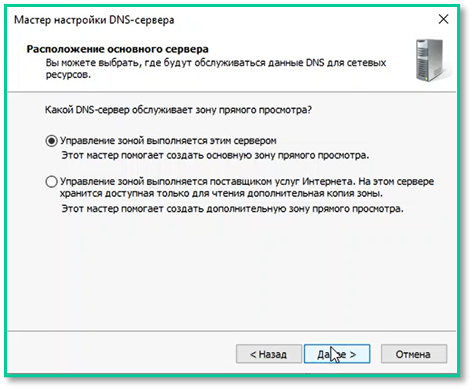

Чтобы создать дополнительную зону на DNS-сервере, выполните следующие шаги на внутреннем DNS-сервере:

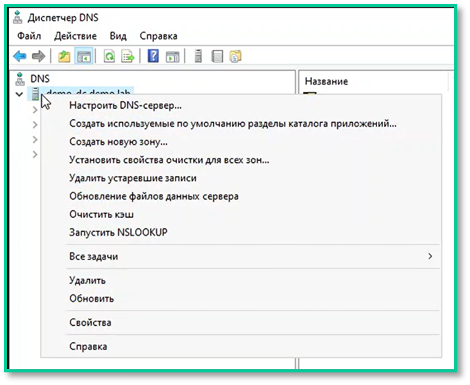

1. Откройте настройки DNS-сервера. Щелкните правой кнопкой мыши по вашему серверу и выберите «Настроить DNS-сервер», чтобы запустить мастер настройки.

📸Скриншот 1: Поле примера вызова

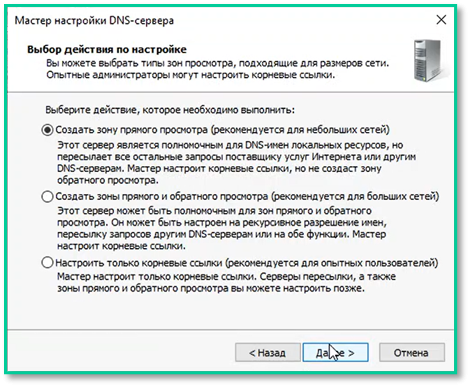

2. Выберите "Создать зону прямого просмотра".

📸Скриншот 2: Поле примера вызова

3. Выберите какой DNS-сервер обслуживает данную зону:

📸Скриншот 3: Поле примера вызова

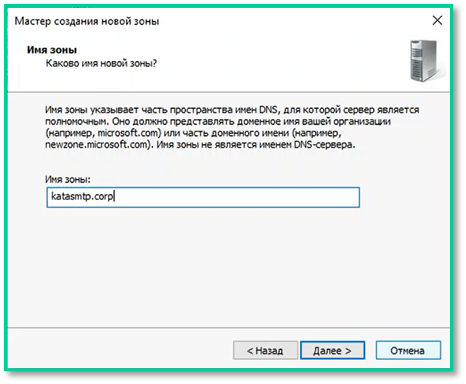

4. Укажите имя новой зоны, например: 'katasmtp.corp'.

📸Скриншот 4: Поле примера вызова

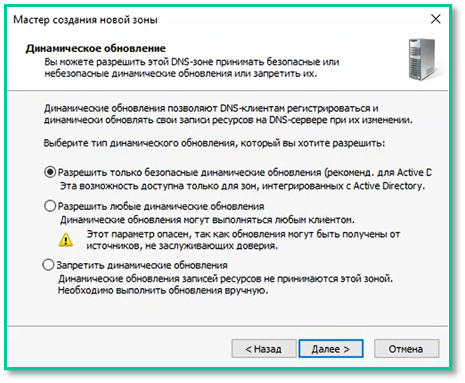

5. Выбираем тип обновления.

📸Скриншот 5: Поле примера вызова

6. Убираем сервер пересылки.

📸Скриншот 6: Поле примера вызова

7. Завершаем мастер настройки DNS-сервера.

📸Скриншот 7: Поле примера вызова

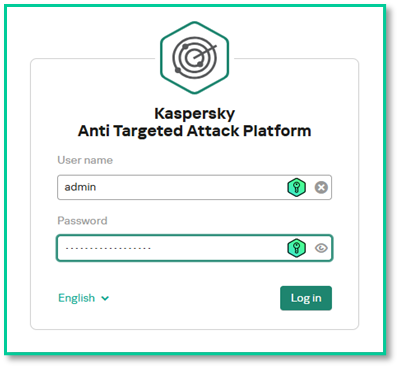

2. Настройка на стороне KATA

2.1. Включение SMTP-интеграции

1. Войдите в веб-интерфейс Central Node под учётной записью `admin`.

📸Скриншот 1:8: Экран входа в KATA

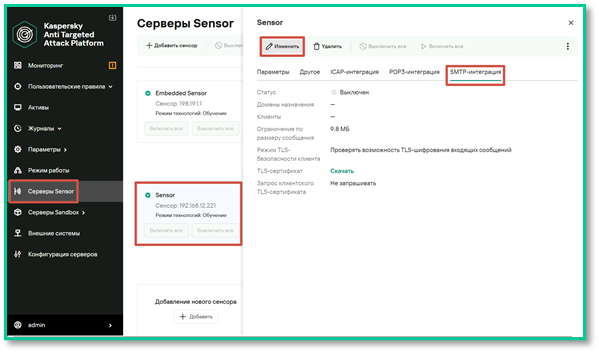

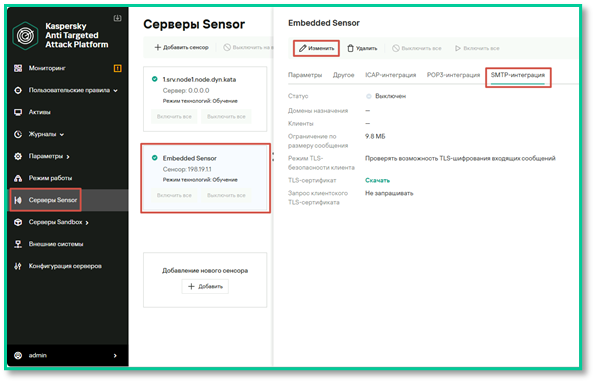

2. Перейдите: Серверы Sensor.

📸Скриншот 2:9: Список сенсоров (включая «Embedded Sensor»)

3. Нажмите «Изменить» напротив нужного Sensor (обычно — Embedded Sensor).

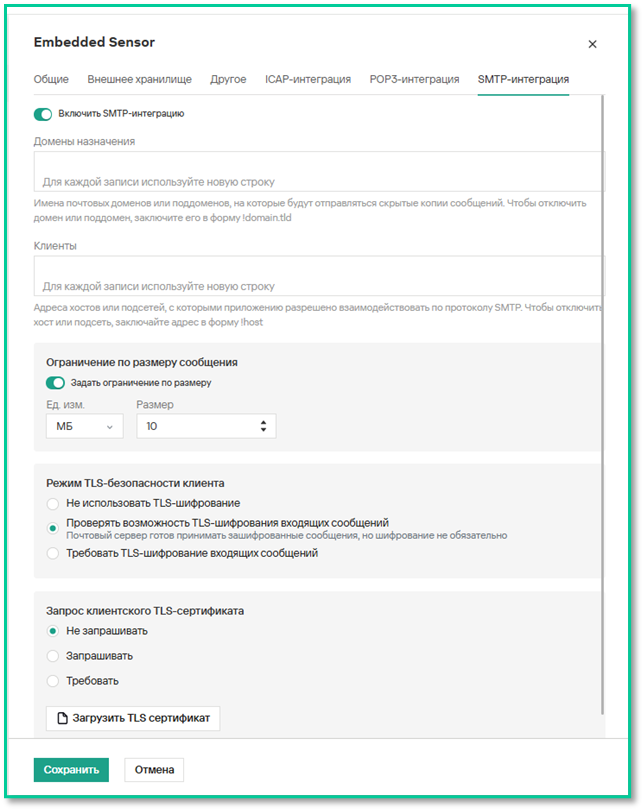

4. Перейдите на вкладку «SMTP-интеграция».

📸Скриншот 3:10: Вкладка «SMTP-интеграция» с переключателем

5. Переведите параметр «SMTP-интеграция» в состояние «Включено».

📸Скриншот 3:11: Вкладка «SMTP-интеграция»

2.2. Настройка доменов назначения

⚠️Обязательный шаг!

Без этого KATA не примет письма.

6. В том же разделе «SMTP-интеграция» найдите поле:

«Домены назначения»

7. Укажите служебный домен, например:

kata.abc.katasmtp.corp

Можно указать несколько доменов — по одному на строку.

8. Нажмите «Применить».

📸Скриншот 4:12: Поле «Домены назначения» с введённым `kata.abc.corp`

✅ После этого KATA:

- Активирует встроенный SMTP-сервер на порту 25

- Примет письма только на указанные домены

- Начнёт анализировать вложения по Anti-Malware, YARA, Sandbox

3. Настройка на стороне Microsoft Exchange

3.1. Регистрация MX-записи в DNS

1. Внутренний DNS-сервер: создайте запись типа MX

- Домен: `kata.abc.corp`

- Приоритет: `10`

- Целевой хост: IP-адрес интерфейса KATA

📸 **Скриншот 5:** DNS-запись MX (аналог `image5.jpeg`)

---

### 3.2. Создание правила BCC

1. В **Exchange Admin Center** → **Mail flow → Rules** → **+ Create a new rule**

2. Укажите:

- **Имя**: `Send BCC to KATA`

- **Условие**: `The recipient is located...` → `Outside the organization`

*(или `Any recipient` — по политике)*

- **Действие**: `Blind carbon copy (BCC) the message to...` → `sensor@kata.abc.corp`

📸 **Скриншот 6:** Правило BCC (аналог `image6.jpeg`)

---

### 3.3. Настройка исходящего коннектора

1. Перейдите: **Mail flow → Send connectors** → **+ Create**

2. Укажите:

- **Имя**: `KATA SMTP Connector`

- **Тип**: **Custom**

3. На шаге **Address space**:

- Нажмите **+**

- **Тип**: `SMTP`

- **Домен**: `kata.abc.corp`

- **Cost**: `1`

📸 **Скриншот 7:** Address space — аналог `image9.jpeg`

4. На шаге **Source server** выберите ваш Exchange Server

📸 **Скриншот 8:** Выбор сервера — аналог `image10.jpeg`

5. На всех остальных шагах оставьте **настройки по умолчанию**

📸 **Скриншот 9:** Шаг с параметрами по умолчанию — аналог `image8.jpeg`

---

## 4. Проверка работы

### 4.1. Проверка поступления писем

1. Перейдите: **Мониторинг → Обработано**

2. Выберите источник: **SMTP**

3. Укажите тип отображения:

- **Текущая загрузка**

- **Выбранный период** (настраивается в правом верхнем углу)

📸 **Скриншот 10:** График нагрузки по SMTP-трафику (аналог стр. 90 PDF)

> ✅ Если письма поступают — вы увидите график.

---

### 4.2. Просмотр результатов анализа

1. Перейдите под учётной записью **«Офицер безопасности»**

2. Откройте: **Угрозы → События**

3. В колонке **«Технология детектирования»** вы увидите:

- `Anti-Malware`

- `YARA`

- `Network Sandbox`

> 💡 Объект может быть детектирован **одной или несколькими** технологиями.

> Данные отображаются **только под ролью «Офицер безопасности»**.

📸 **Скриншот 11:** Список угроз с указанием технологии (аналог стр. 91 PDF)

📌 Полезные ссылки

- - [Официальная документация KATA 7.1](https://support.kaspersky.com/KATA/7.1/ru-RU/)

- - [SMTP-интеграция (стр. 89–91)](https://support.kaspersky.com/help/KATA/7.1/ru-RU/228436.htm)

- - [Инструкция по Exchange (Box)](https://box.kaspersky.com/d/594f6df3692e4675afc8/?p=%2F&mode=list)

- - [Kaspersky Tech на YouTube](https://www.youtube.com/@KasperskyTechRussia)

✅ Настройка SMTP-интеграции с Microsoft Exchange завершена!

Теперь KATA:

- Принимает копии писем как почтовый сервер

- Анализирует вложения тремя технологиями: Anti-Malware, YARA, Sandbox

- Фиксирует угрозы в реальном времени

- Готов к расследованию инцидентов, связанных с почтовыми атаками