KATA в распределённой инсталляции (PCN/SCN): принцип работы и эксплуатационные особенности

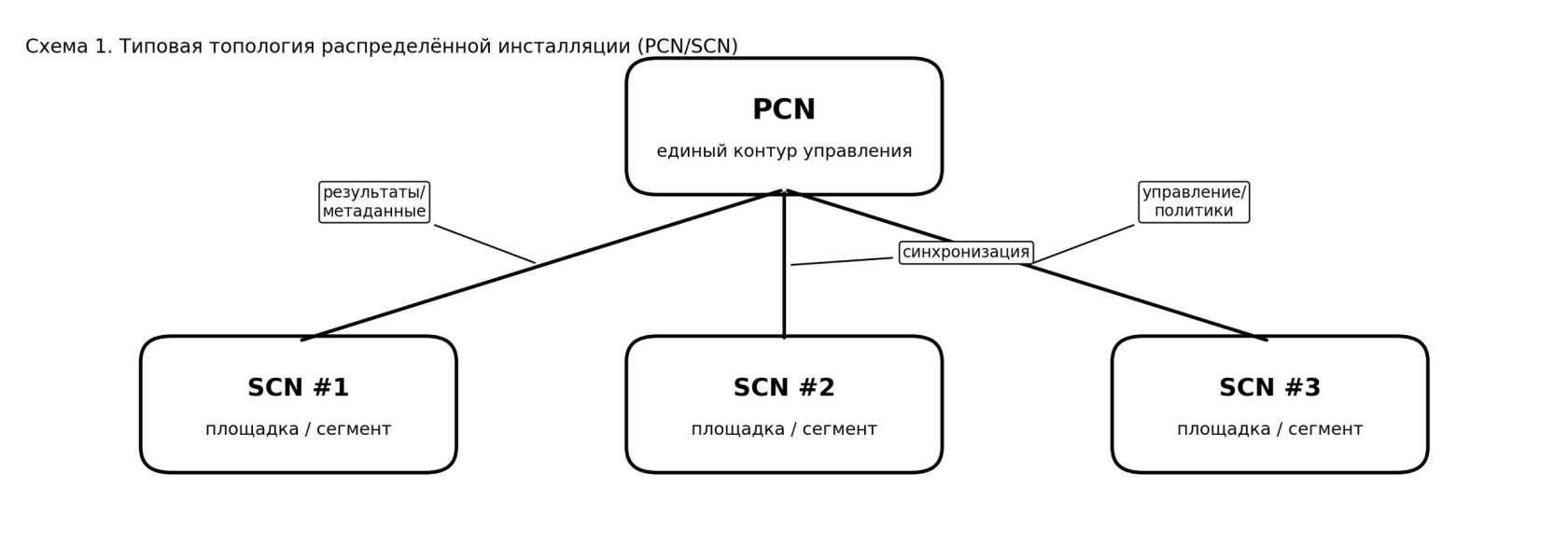

Распределённая инсталляция Kaspersky Anti Targeted Attack Platform (KATA) применяется, когда требуется единый контур управления для нескольких площадок/подразделений и/или масштабирование по количеству активов и объёму анализируемых данных.

1. Назначение и сценарии применения

В распределённой инсталляции несколько серверов Central Node работают как единая система: управление централизуется, а обработка данных выполняется ближе к источникам событий (по площадкам/сегментам/тенантам).

Как правило, распределённый режим выбирают при масштабировании (по активам и трафику), а также при необходимости разграничить инфраструктуру по филиалам или по тенантам.

2. Термины и роли (PCN/SCN)

- PCN (Primary Central Node) — главный сервер управления. Обычно является «точкой обзора» по всем подключённым площадкам.

- SCN (Secondary Central Node) — подчинённый сервер. Как правило, обслуживает «локальную» площадку и синхронизирует результаты с PCN.

- Тенант — логическая единица (организация/филиал), для которой ведётся раздельный контур данных и управления (в режиме мультитенантности).

3. Как распределяются управление и данные

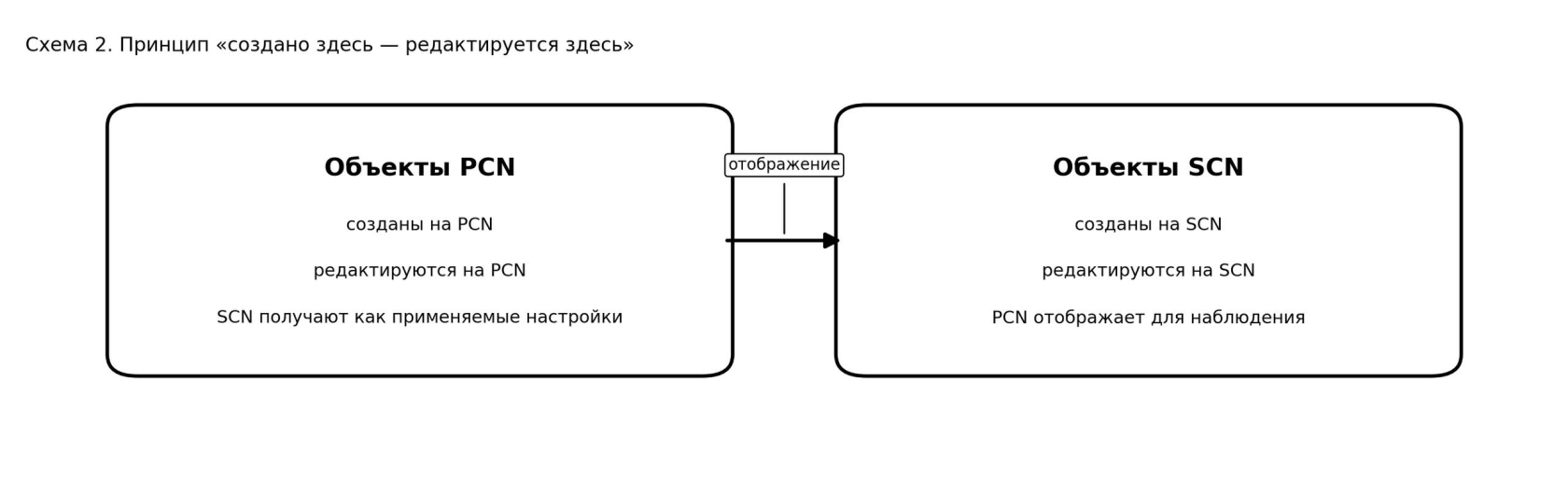

В распределённой инсталляции PCN выполняет роль центральной точки управления, а SCN — роль площадочных узлов. При этом часть объектов и настроек централизуется, но сохраняется принцип «объект редактируется там, где создан».

3.1. Что обычно централизуется на PCN

На практике на PCN удобнее вести единые политики, задачи и правила, а также контролировать алерты и результаты расследований по всей инсталляции. PCN выступает «витриной» по данным, которые поступают от SCN.

3.2. Принцип «создано здесь — редактируется здесь»

В эксплуатации важно заранее договориться о правилах администрирования: если объект создан на PCN, его жизненный цикл управляется на PCN; если объект создан на SCN — изменения выполняются на соответствующем SCN. Это снижает риск конфликтов и упрощает ответственность между командами/площадками.

4. Потоки данных: алерты и Threat Hunting

SCN выполняют сбор и обработку данных в рамках своей площадки. Результаты (события/корреляции/детекты/метаданные) используются для формирования общей картины на PCN.

- Алерты агрегируются на уровне PCN для централизованного контроля и triage.

- Threat Hunting в распределённой инсталляции следует воспринимать как «единый поиск» по площадкам: запрос инициируется из центрального интерфейса, а результаты собираются из подключённых узлов.

5. Пользователи, права и сессии

Для эксплуатационной модели важно разделить роли: центральные администраторы (PCN) и площадочные операторы (SCN). В типовом сценарии учётные записи и роли администрируются централизованно, а доступ к конкретным площадкам ограничивается правами.

Отдельно имеет смысл учитывать ограничения по одновременным сессиям и правила доступа операторов к площадкам, чтобы избежать «технических конфликтов» при сменах и расследованиях.

6. Хранилище и лицензирование

В распределённой инсталляции необходимо заранее оценить влияние объёмов хранилища и лицензирования на площадочных узлах: даже при централизованном управлении объёмы данных и нагрузка зависят от того, какие источники подключены на конкретном SCN.

Практика: на этапе проектирования полезно фиксировать, какие типы данных хранятся и как долго (retention), отдельно для центрального уровня и площадок.

7. Подключение SCN к PCN: доверие и верификация

Подключение SCN к PCN — это установление доверенного канала управления. В типовом процессе присутствует шаг верификации (например, сравнение отпечатка сертификата), который позволяет исключить подключение к «не тому» центральному узлу.

8. Резервное копирование: важные ограничения

Для распределённой инсталляции следует отдельно описать процедуру резервного копирования и восстановления, так как доступность резервного копирования и его корректность могут зависеть от текущего состояния подключений между PCN и SCN.

9. Связность и жизненный цикл SCN

В эксплуатации необходимо учитывать сценарии деградации связи (плановые окна, аварии каналов, разделение площадки) и их последствия: что происходит с отображением данных на PCN, какие статусы считаются нормальными в переходных состояниях, и как выглядит регламент восстановления.

Практический подход: описать «критерии нормальности» (что оператор видит в интерфейсе при штатной работе и при потере связи) и добавить ссылки на внутренние регламенты (если они есть).