Как настраивать исключения в Kaspersky Anti Targeted Attack Platform (KATA) для всех интеграций

В KATA исключения нужны, чтобы снизить шум (false positive) и “нормализовать” легитимные объекты/активности: файлы и ссылки, IDS/TAA детекты, ICAP-трафик, NDR-сетевые взаимодействия, а также трафик для изолированных хостов.

Важно: исключения — это изменение логики детектирования/регистрации. По возможности сначала делайте точечные исключения (по адресу/подсети/конкретному SID/условию), а не “глобальные” отключения целых классов проверок.

Содержание

- 1. Исключения из проверки (Scan) — для файлов/URL из всех интеграций

- 2. IDS-исключения — исключение правил обнаружения вторжений

- 3. TAA (IOA)-исключения — исключение правил поведенческой аналитики

- 4. ICAP-исключения — исключение ICAP-данных из проверки

- 5. Разрешающие правила для событий NDR — “allow list” сетевых взаимодействий

- 6. Исключения из правила сетевой изоляции Endpoint Agent

1) Исключения из проверки (Scan) — для файлов/URL из всех интеграций

Этот список влияет на проверку объектов, поступающих на анализ (файлы/URL/почтовые атрибуты и т. п.) — и, как правило, является самым “универсальным” способом сделать исключение, которое будет работать независимо от источника (интеграции).

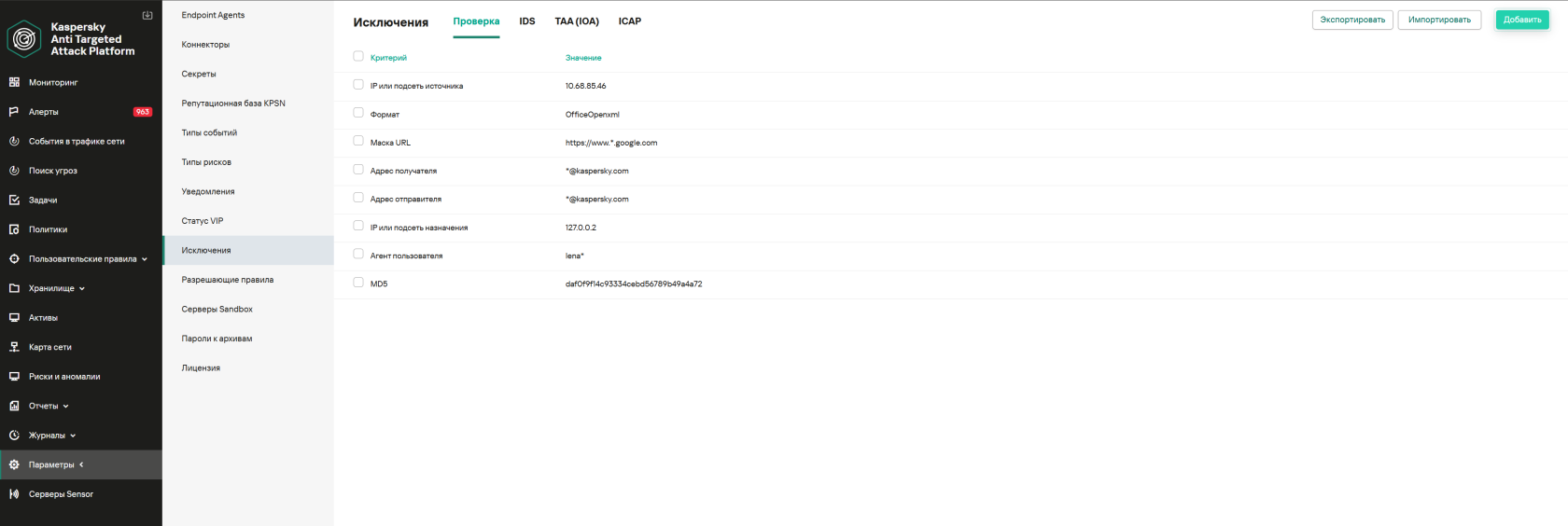

Где настраивается: Параметры → Исключения → вкладка “Проверка”.

1.1. Просмотр таблицы исключений из проверки

- Откройте Параметры → Исключения.

- Перейдите на вкладку Проверка.

Отобразится таблица со списком данных, которые KATA будет считать безопасными и не будет создавать для них обнаружения. В таблице обычно используются столбцы Критерий и Значение, а фильтрация делается через заголовки столбцов.

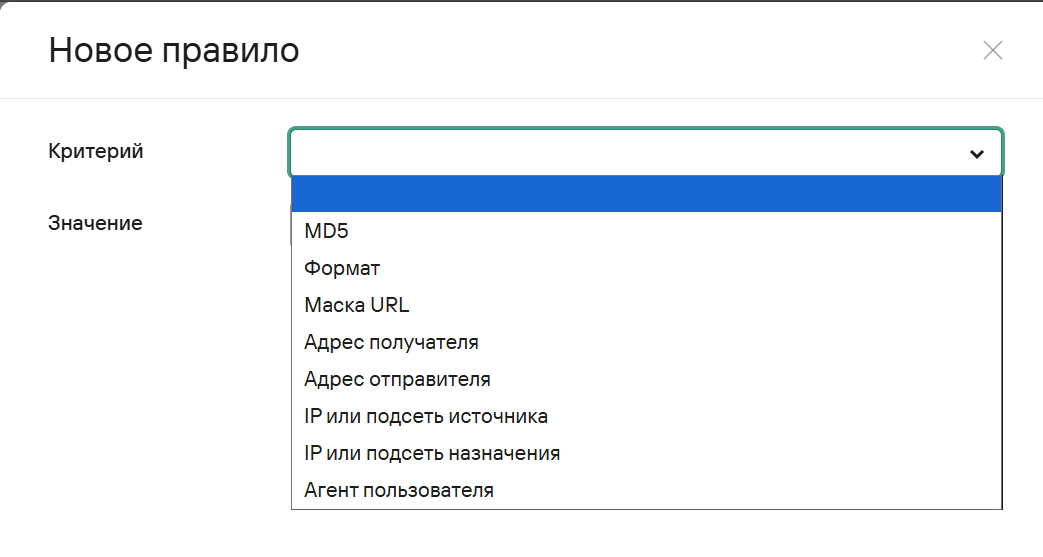

1.2. Добавление правила исключения из проверки

- Откройте Параметры → Исключения → Проверка.

- Нажмите Добавить (обычно в правом верхнем углу).

- В окне Новое правило выберите Критерий.

Доступные критерии:

- MD5 — исключение по MD5-хешу файла.

- Формат — исключение по формату (например, MSOfficeDoc).

- Маска URL — исключение по шаблону URL.

- Адрес получателя / Адрес отправителя — исключения по e-mail.

- IP или подсеть источника / IP или подсеть назначения.

- Агент пользователя — User-Agent HTTP-запросов.

Как заполнять “Значение”:

- Формат: выбирается из списка.

- MD5: указывается хеш.

- Агент пользователя: строка User-Agent.

- IP/подсеть: адрес или подсеть (пример: 255.255.255.0 — как пример маски).

- E-mail: адрес отправителя/получателя.

- Маска URL: поддерживаются спецсимволы:

*— любая последовательность символов (пример:*abc*)?— любой один символ (пример:example_123?.com)- Если

*или?являются частью реального URL, используйте экранирование\, например:virus.dll\?virus_name=

- В полях для URL и e-mail допускаются домены с кириллицей — они будут преобразованы в Punycode.

- Нажмите Добавить.

Правило появится в списке исключений из проверки.

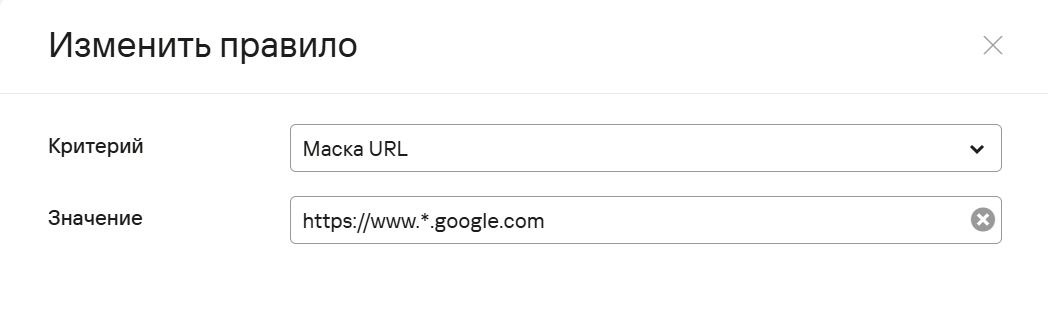

1.3. Изменение правила исключения из проверки

- Параметры → Исключения → Проверка.

- Выберите правило.

- В окне Изменить правило скорректируйте Критерий и/или Значение.

- Нажмите Сохранить.

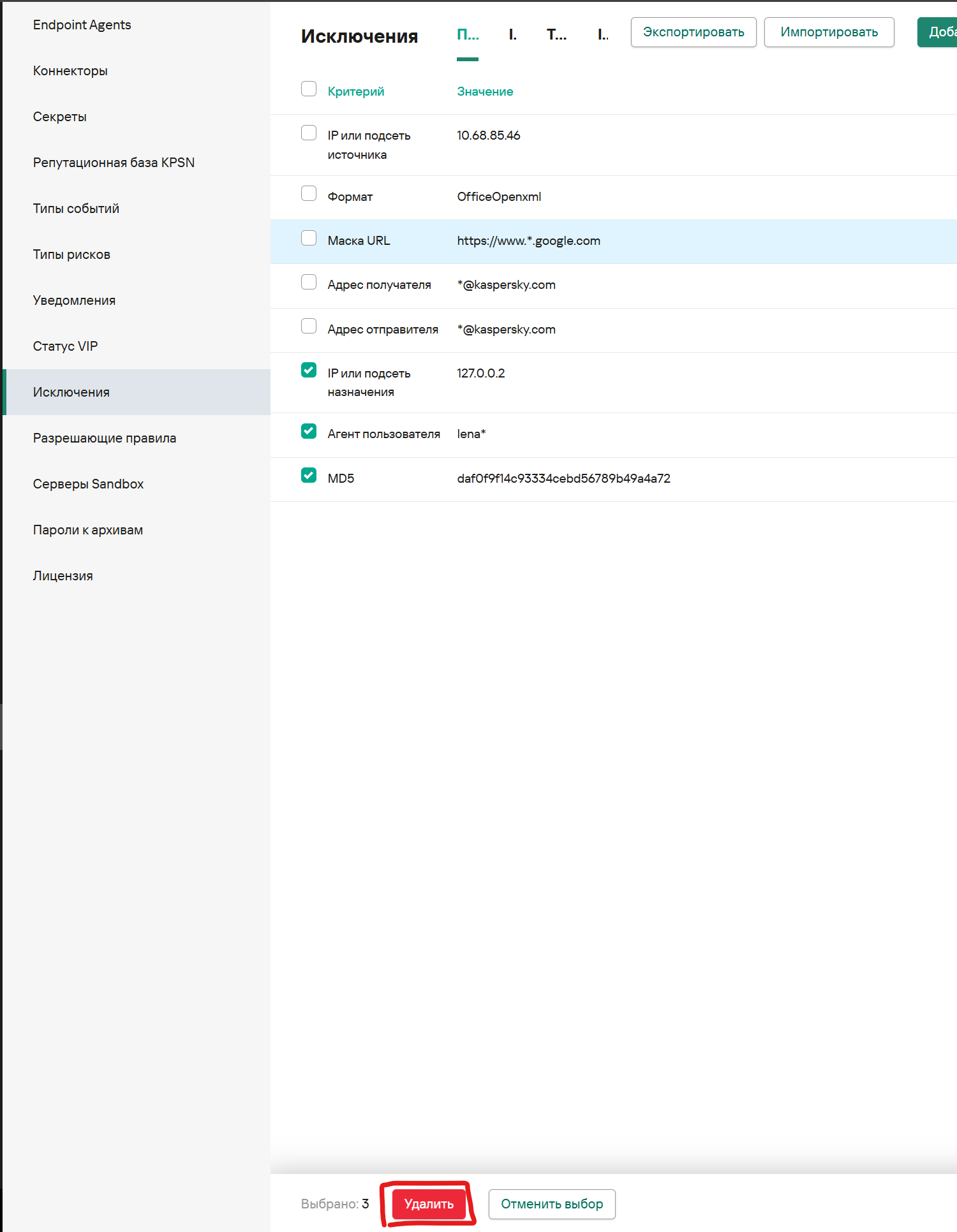

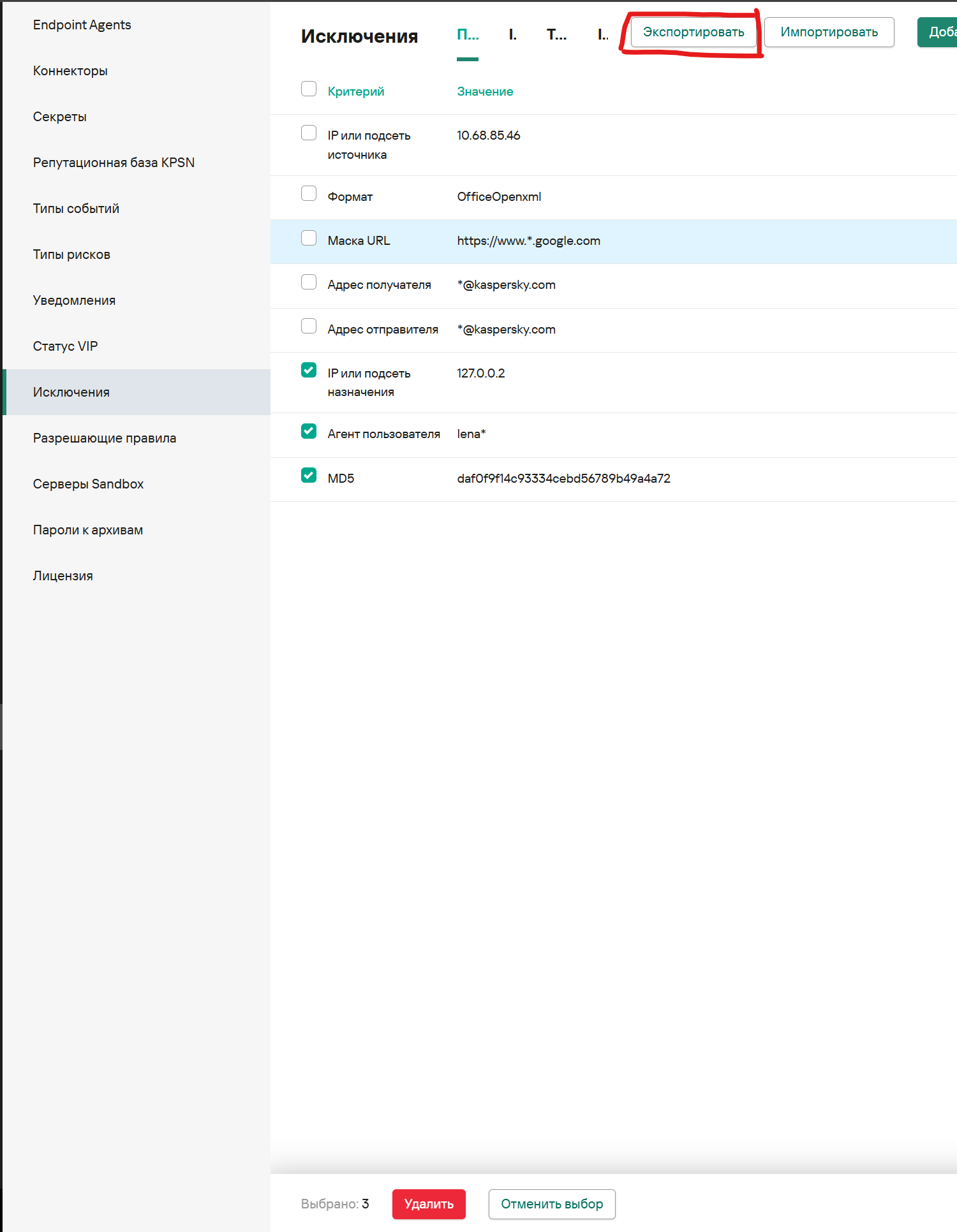

1.4. Удаление правил из списка исключений

- Параметры → Исключения → Проверка.

- Отметьте флажками правила (или выберите все).

- Нажмите Удалить внизу окна.

- Подтвердите удаление.

1.5. Экспорт списка исключений

- Параметры → Исключения → Проверка.

- Нажмите Экспортировать.

Скачается JSON-файл со списком исключений.

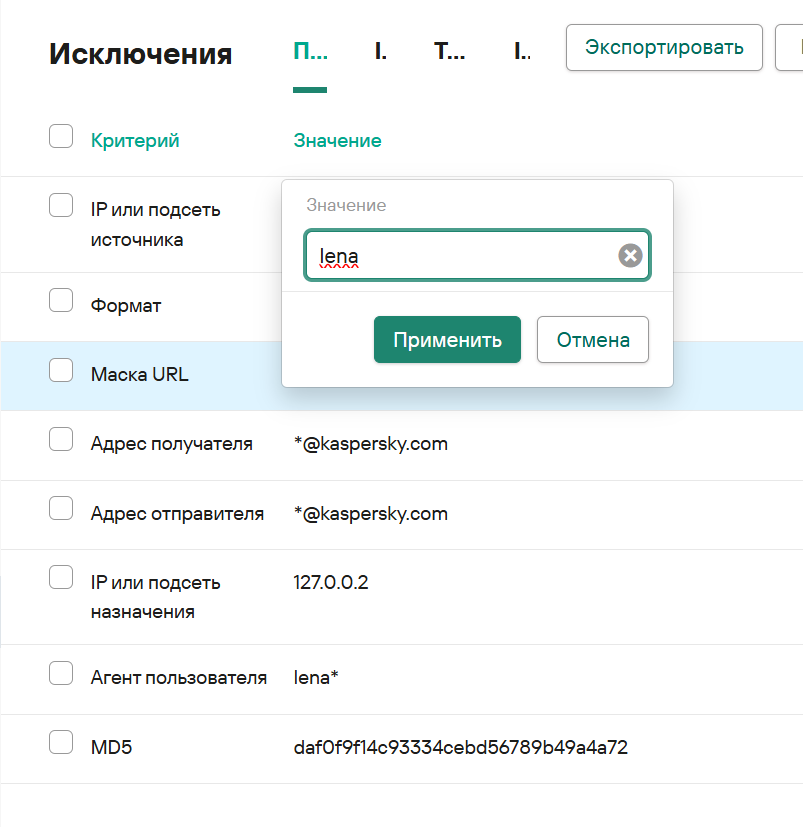

1.6. Фильтрация/поиск в таблице исключений

Фильтрация по критерию: используйте фильтры по заголовкам столбцов в таблице, чтобы оставить нужный Критерий.

Поиск по значению: откройте фильтрацию по столбцу Значение, введите часть строки и примените фильтр.

Сброс фильтра: нажмите “крестик/удалить” в заголовке того столбца, для которого задано условие фильтрации, и повторите для остальных условий.

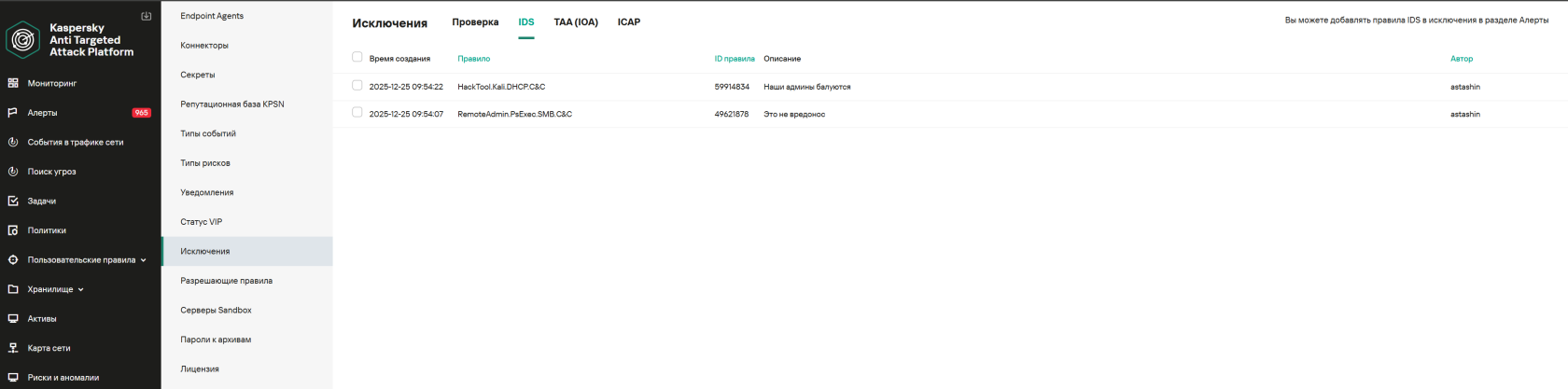

2) IDS-исключения — исключение правил обнаружения вторжений

IDS-исключения используются, если вы хотите, чтобы KATA не создавала алерты по определенным IDS-правилам. При этом логика работы IDS/НDR зависит от сценария; в ряде случаев удобнее сделать точечную “разрешающую” логику именно через NDR allow rules (см. раздел 5), если нужно “разрешить” конкретный источник/назначение.

Где настраивается: Параметры → Исключения → вкладка “IDS”.

2.1. Добавление IDS-правила в исключения (через алерт)

- Откройте раздел Алерты.

- Отфильтруйте алерты по технологии (IDS) Intrusion Detection System через фильтр в столбце “Технологии”.

- При необходимости дополнительно отфильтруйте по важности.

- Выберите алерт, у которого в поле “Обнаружено” видно нужное IDS-правило.

- В карточке алерта в блоке Рекомендации → Оценка выберите Добавить в исключения.

- В окне добавления укажите Описание и нажмите Добавить.

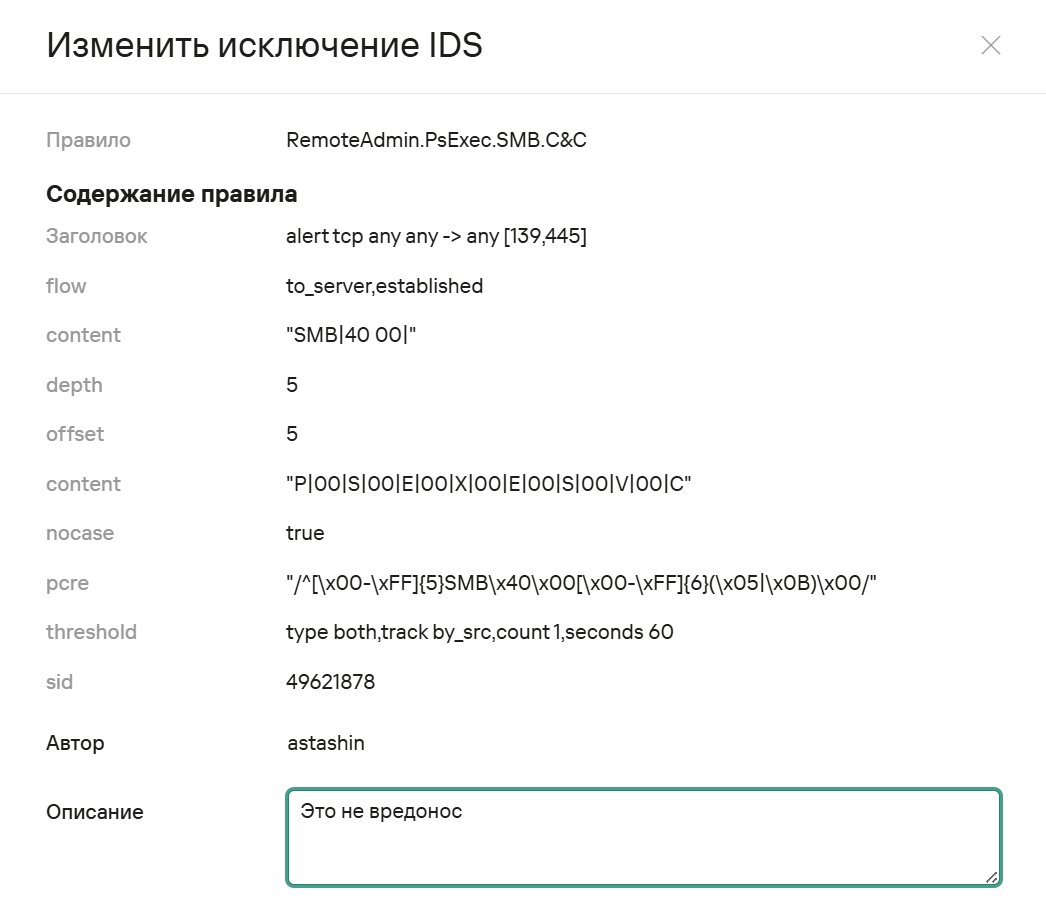

2.2. Редактирование описания IDS-правила в исключениях

- Параметры → Исключения → IDS.

- Выберите правило — откроется окно с информацией.

- Нажмите Изменить, отредактируйте Описание, сохраните.

2.3. Удаление IDS-правил из исключений

Удалить одно правило:

- Параметры → Исключения → IDS.

- Выберите правило.

- Нажмите Удалить и подтвердите.

Удалить несколько/все правила:

- Параметры → Исключения → IDS.

- Отметьте флажками нужные правила (или все).

- Нажмите Удалить в панели управления (обычно снизу) и подтвердите.

3) TAA (IOA)-исключения — исключение правил поведенческой аналитики

TAA-исключения применяются к правилам TAA (IOA), чтобы не создавать алерты по “нормальному” для вашей инфраструктуры поведению.

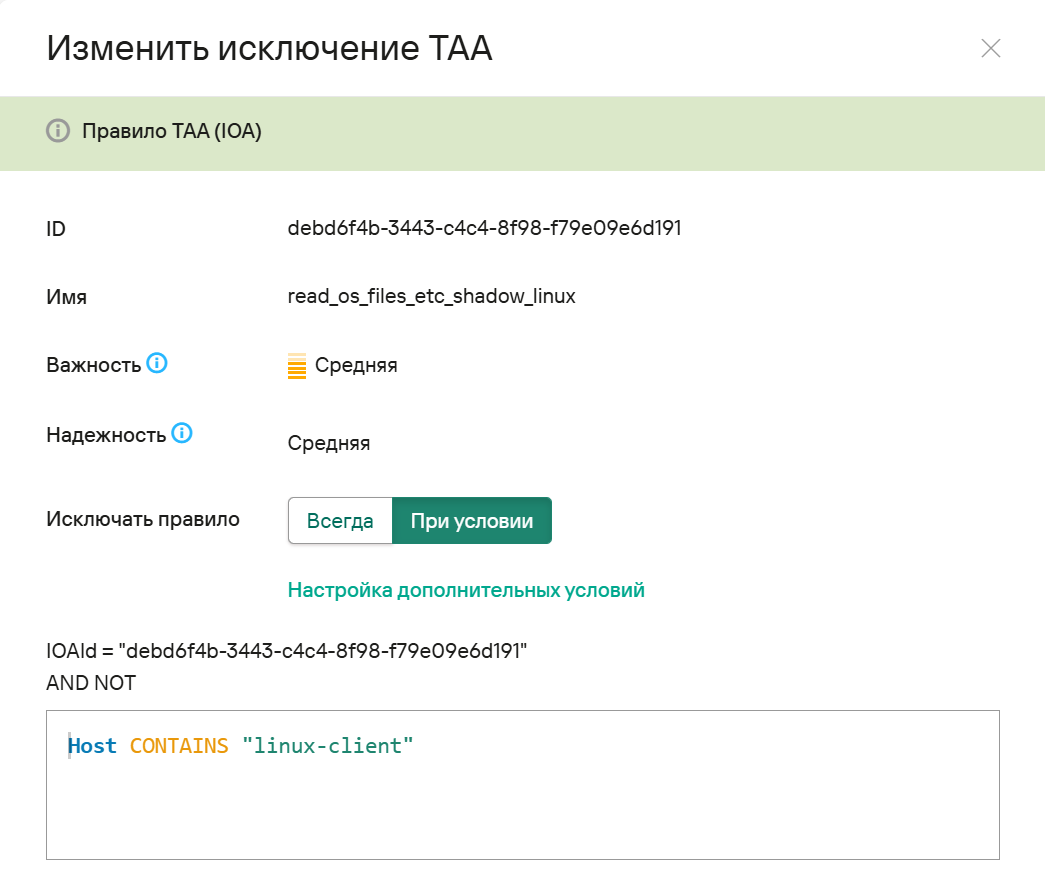

Режимы исключения:

- Исключать всегда — KATA не отмечает события как соответствующие правилу и не создает алерты по этому правилу.

- Исключать по условию — исключение действует только на события, подходящие под заданный поисковый запрос/условие; остальные события продолжают детектироваться.

Распределенное решение (PCN/SCN) и типы исключений: исключения могут быть локальными (созданы на SCN и действуют на хосты этого SCN) и глобальными (созданы на PCN и распространяются на PCN и все подключенные SCN). Для каждого TAA-правила можно создать только одно локальное или глобальное исключение; если исключения есть и на SCN, и на PCN — применяются параметры PCN.

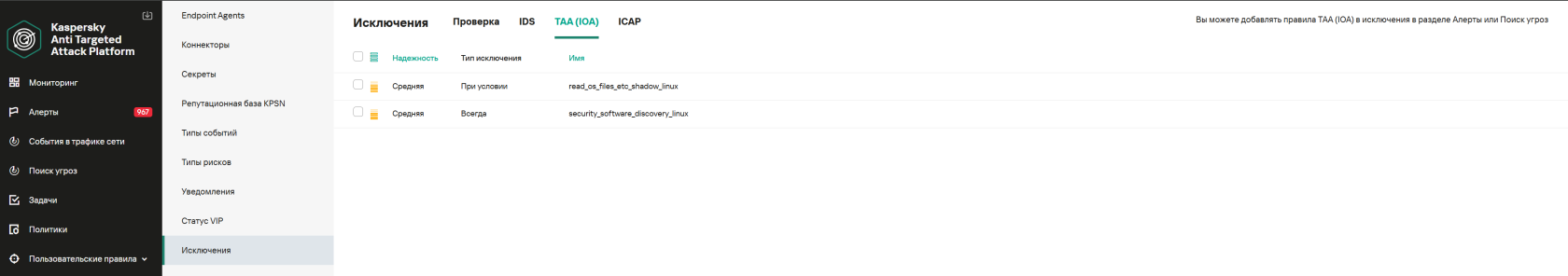

Где настраивается: Параметры → Исключения → вкладка “TAA (IOA)”.

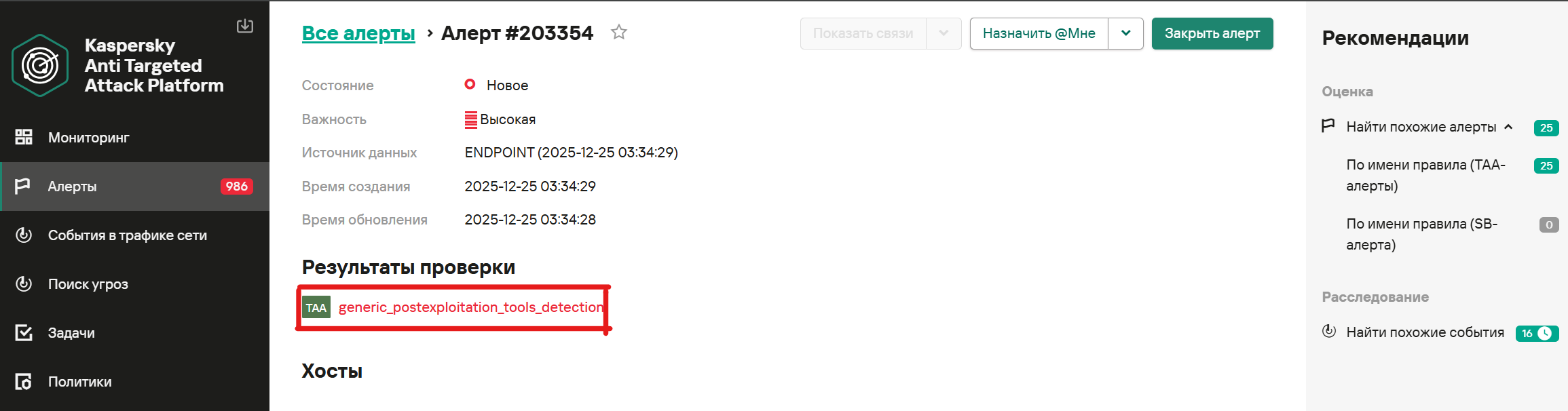

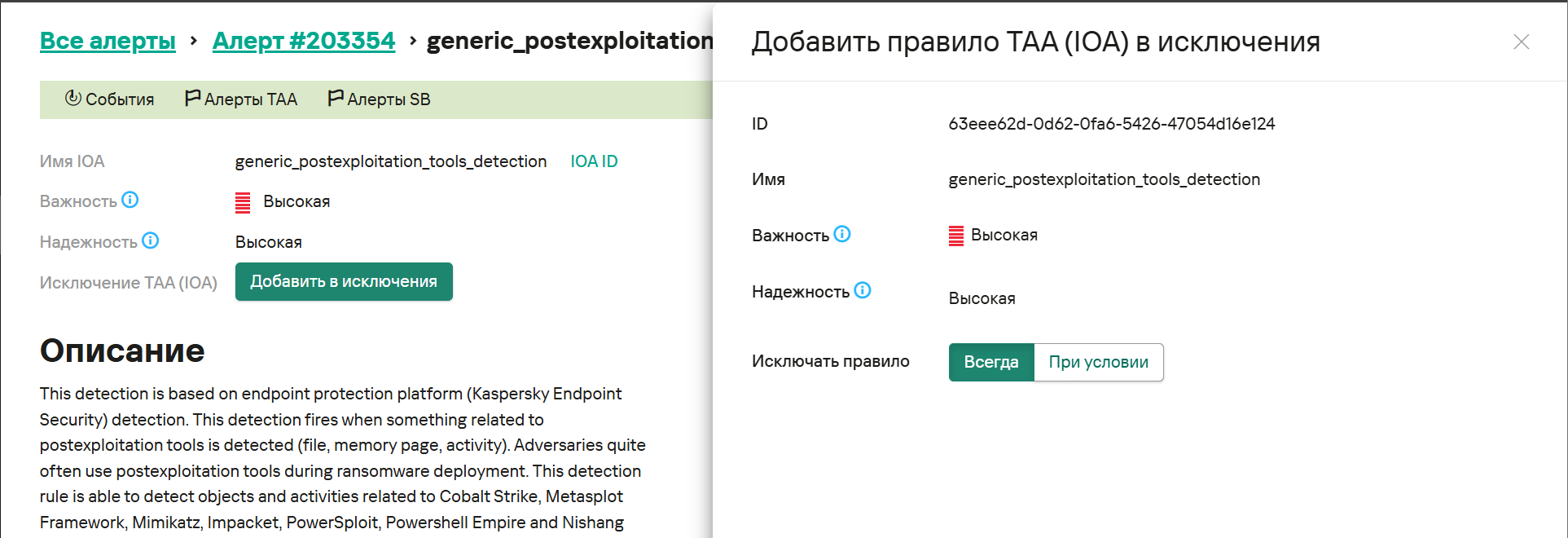

3.1. Добавление правила TAA (IOA) в исключения

- Откройте раздел Алерты.

- Выберите событие.

- В области Результаты проверки нажмите на название сработки.

- >В области Исключение TAA (IOA) нажмите на Добавить в исключения.

- Выберите режим:

- Исключать всегда, или

- Исключать по условию — задайте поисковый запрос/условие.

- Сохраните исключение.

3.2. Просмотр и удаление TAA-исключения

- Параметры → Исключения → TAA (IOA).

- Выберите правило, чтобы посмотреть параметры исключения.

- Для удаления используйте Удалить (с подтверждением).

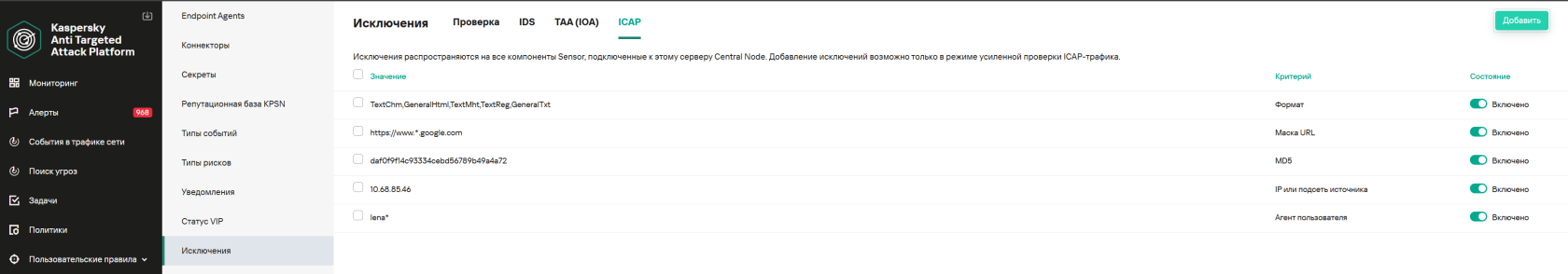

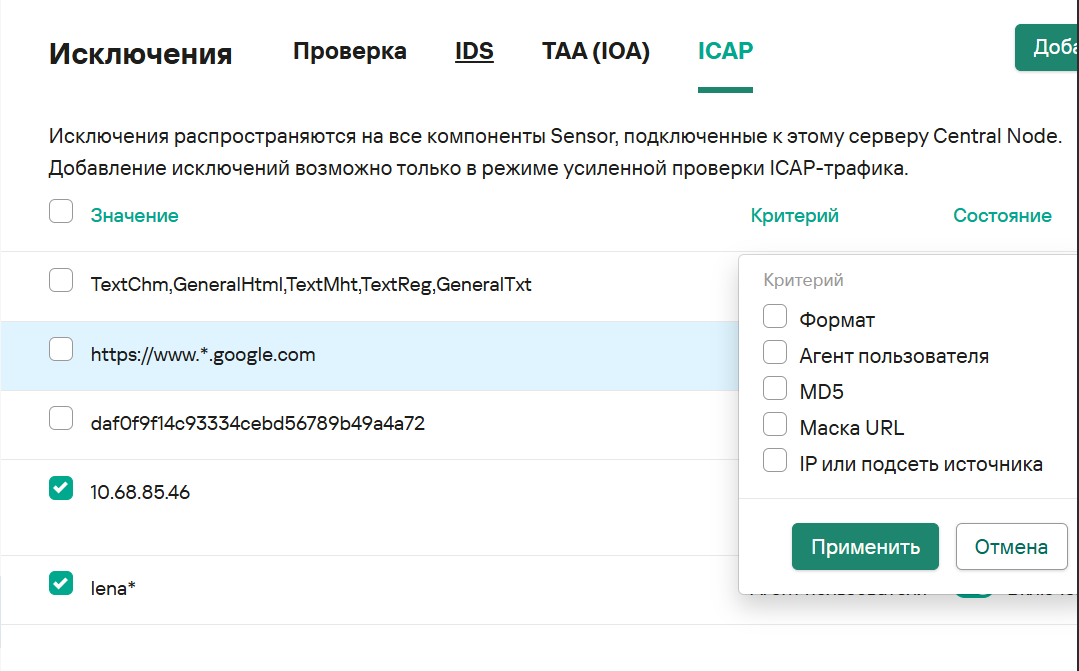

4) ICAP-исключения — исключение ICAP-данных из проверки

ICAP-исключения позволяют задать список ICAP-данных, которые KATA не будет проверять.

Какие данные можно исключать (критерии):

- Формат

- Агент пользователя

- MD5

- Маска URL

- IP или подсеть источника

Распределенное решение: ICAP-исключения, созданные на SCN, распространяются на компоненты Sensor, подключенные к этому SCN. ICAP-исключения, созданные на PCN, распространяются на SCN на одном устройстве с PCN и на все Sensor, подключенные к этому SCN.

Где настраивается: Параметры → Исключения → вкладка “ICAP”.

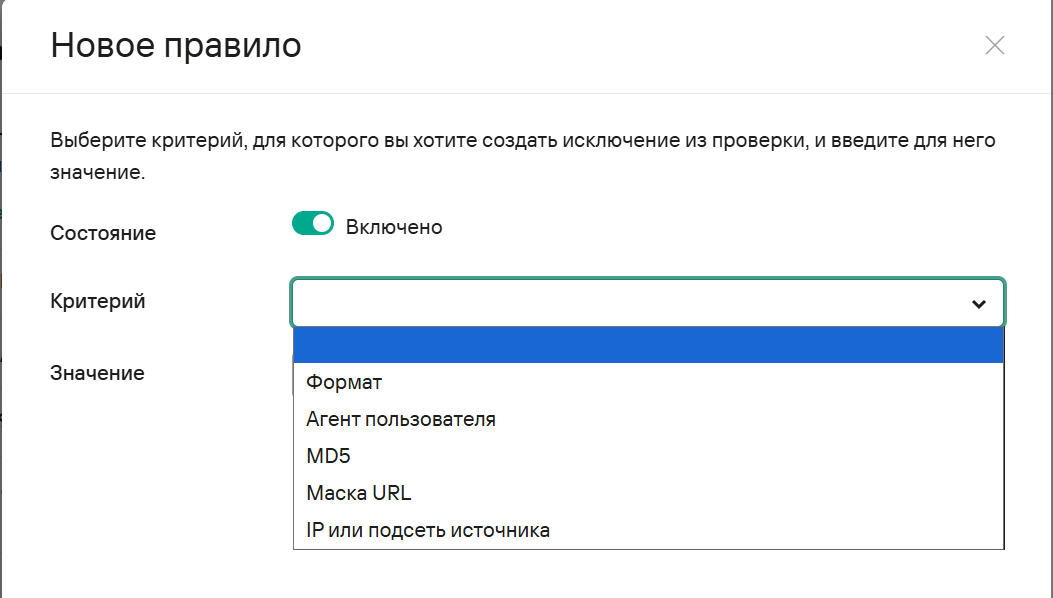

4.1. Добавление правила в ICAP-исключения

- Параметры → Исключения → ICAP.

- Нажмите Добавить.

- Выберите Критерий (формат/UA/MD5/маска URL/IP или подсеть источника).

- Заполните Значение и нажмите Добавить.

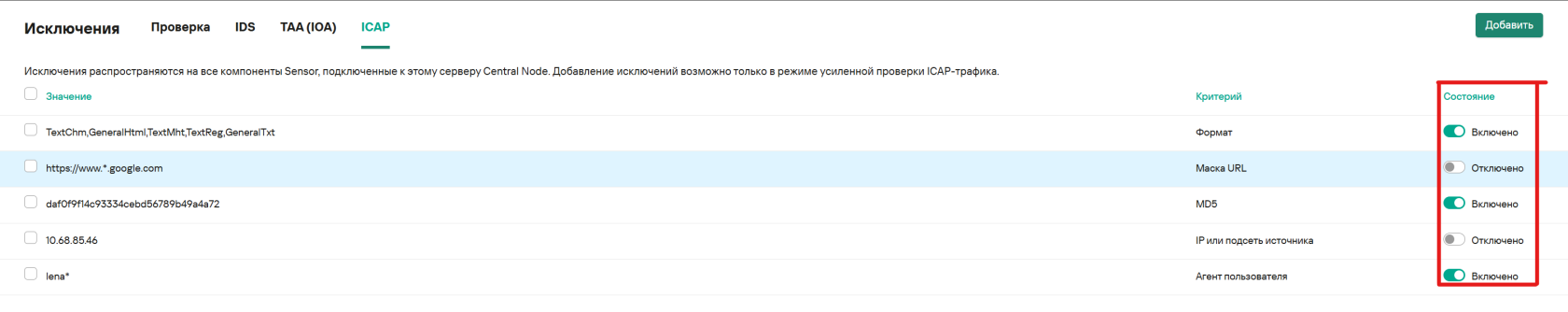

4.2. Изменение и выключение правила ICAP-исключений

Изменить правило:

- Параметры → Исключения → ICAP.

- Выберите правило → откроется окно Изменить правило.

- Измените Состояние, Критерий и/или Значение.

- Нажмите Сохранить.

Выключить правило:

- Параметры → Исключения → ICAP.

- В столбце Состояние переведите переключатель нужного правила в Выключено.

- Подтвердите действие.

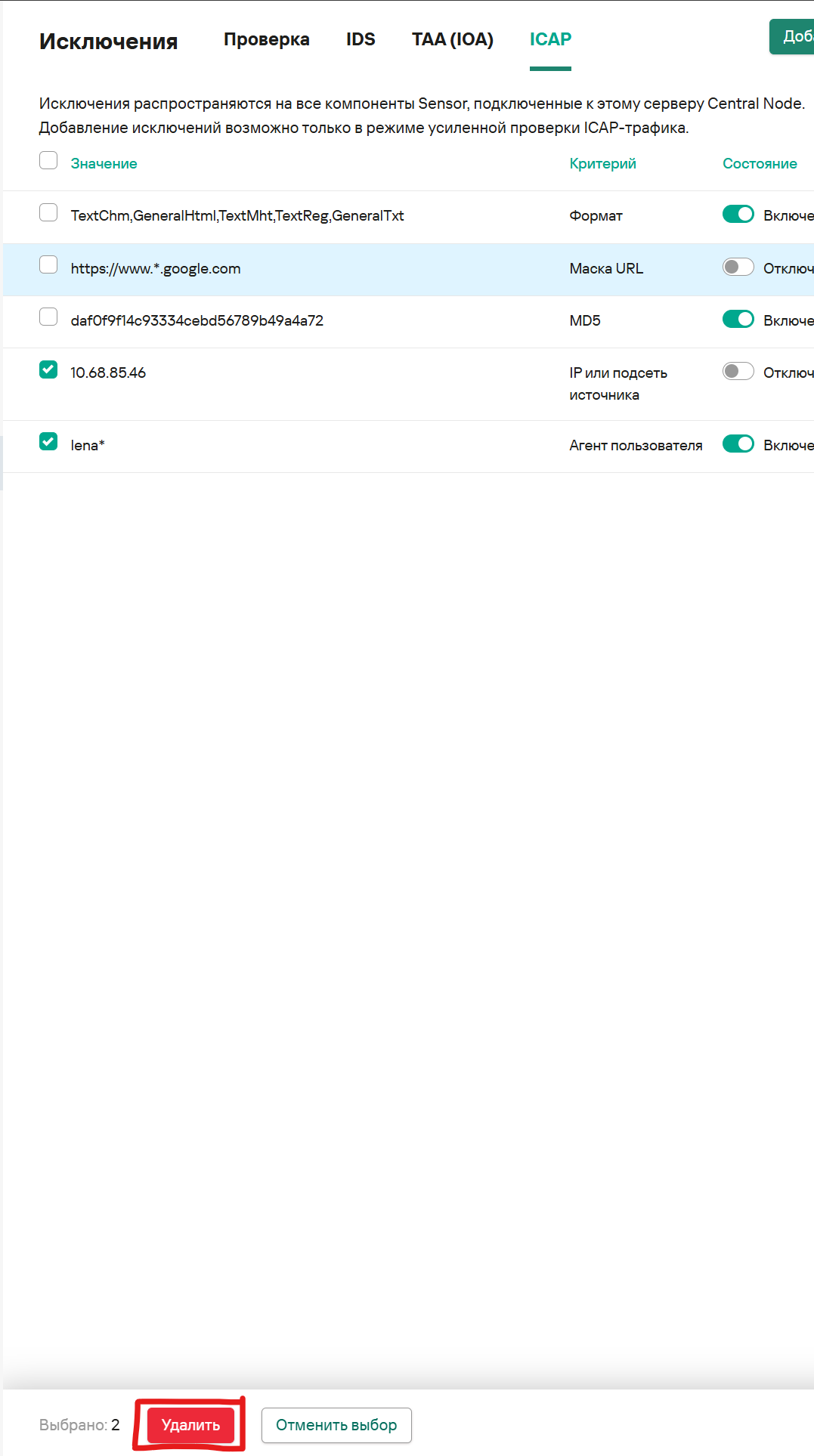

4.3. Удаление правила ICAP-исключений

- Параметры → Исключения → ICAP.

- Выберите правило.

- Нажмите Удалить и подтвердите.

4.4. Фильтрация и поиск по ICAP-исключениям

В списке ICAP-исключений поддерживаются:

- Фильтрация по критерию

- Фильтрация по значению

- Фильтрация по состоянию (включено/выключено)

- Сброс условий фильтрации

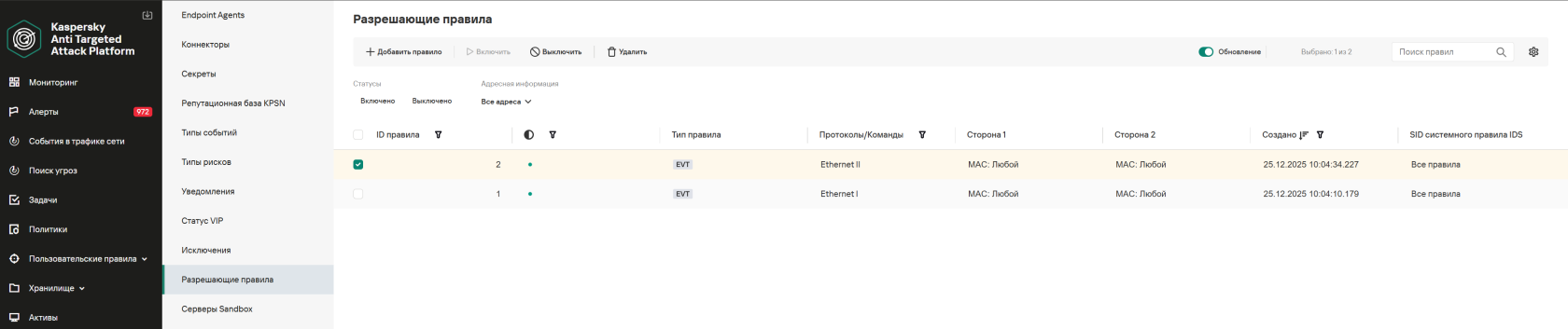

5) Разрешающие правила для событий NDR — allow list сетевых взаимодействий

KATA может отслеживать сетевые взаимодействия устройств. Для определения разрешенных взаимодействий используются разрешающие правила (allow rules). Все взаимодействия, удовлетворяющие действующим разрешающим правилам, считаются разрешенными — KATA не регистрирует события NDR и не создает алерты по таким взаимодействиям.

Где настраивается: Параметры → вкладка “Разрешающие правила”.

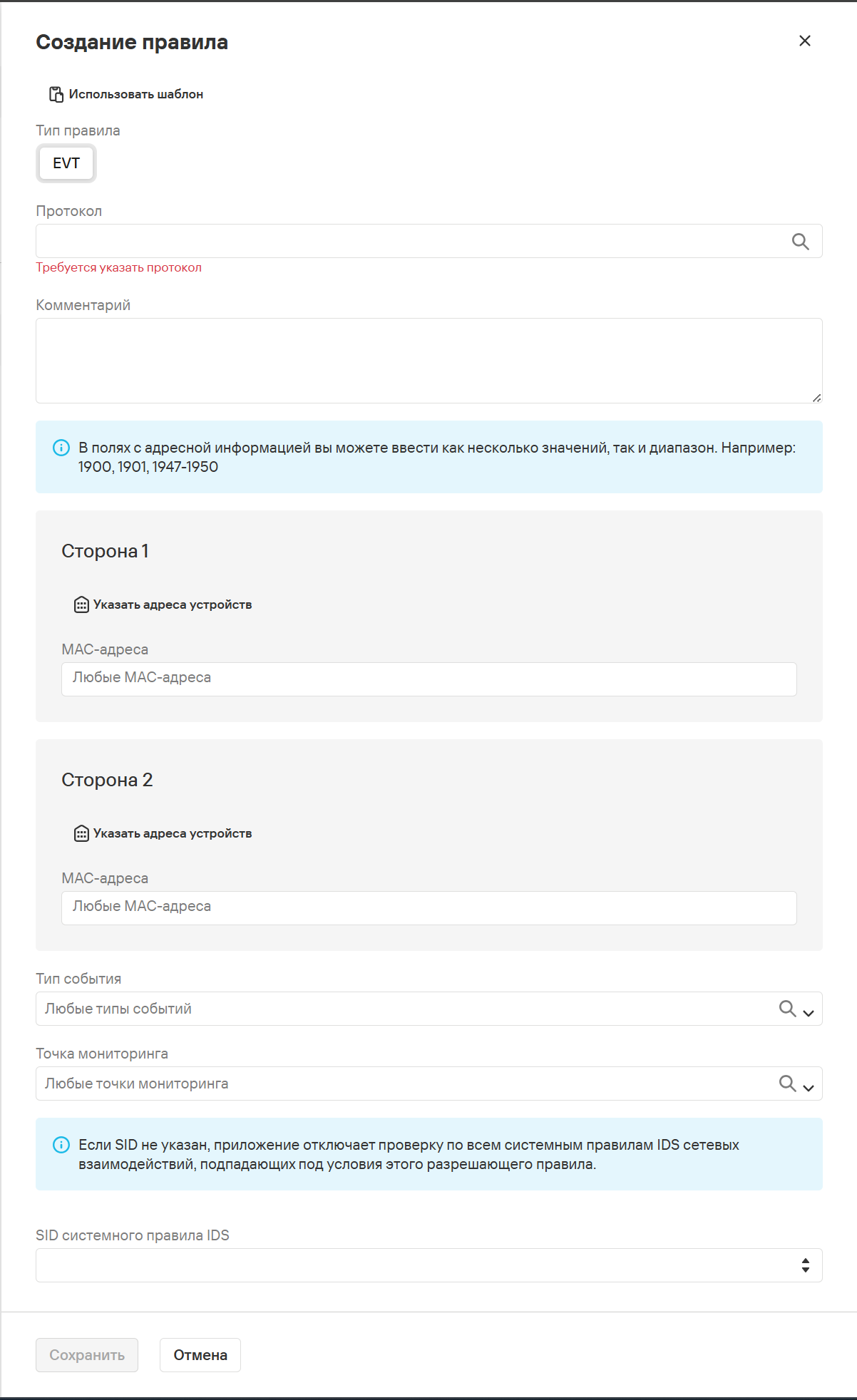

5.1. Создание разрешающего правила (пустое или по шаблону)

- Откройте Параметры → Разрешающие правила.

- Нажмите Добавить правило.

- (Опционально) Нажмите Использовать шаблон, выберите шаблон и примените.

- В поле Протокол выберите нужный протокол в дереве стека протоколов (доступен поиск), подтвердите ОК.

- (Опционально) Заполните Комментарий.

- В блоках Сторона 1 и Сторона 2 укажите адресную информацию (в зависимости от протокола это может быть MAC, IP и/или порт). При наличии адресных пространств можно указывать имена пространств.

- (Опционально) Для авто-заполнения адресов нажмите ссылку Указать адреса устройств, отметьте устройства и подтвердите ОК.

- В поле Тип события выберите тип события (код события, используемый в событиях).

- В поле Точка мониторинга выберите имя точки мониторинга.

- (Опционально) Если нужно не проверять такие соединения по конкретному системному правилу IDS, укажите SID системного правила IDS. Если SID не указан — отключается проверка по всем системным IDS-правилам для подпадающих взаимодействий.

- Нажмите Сохранить.

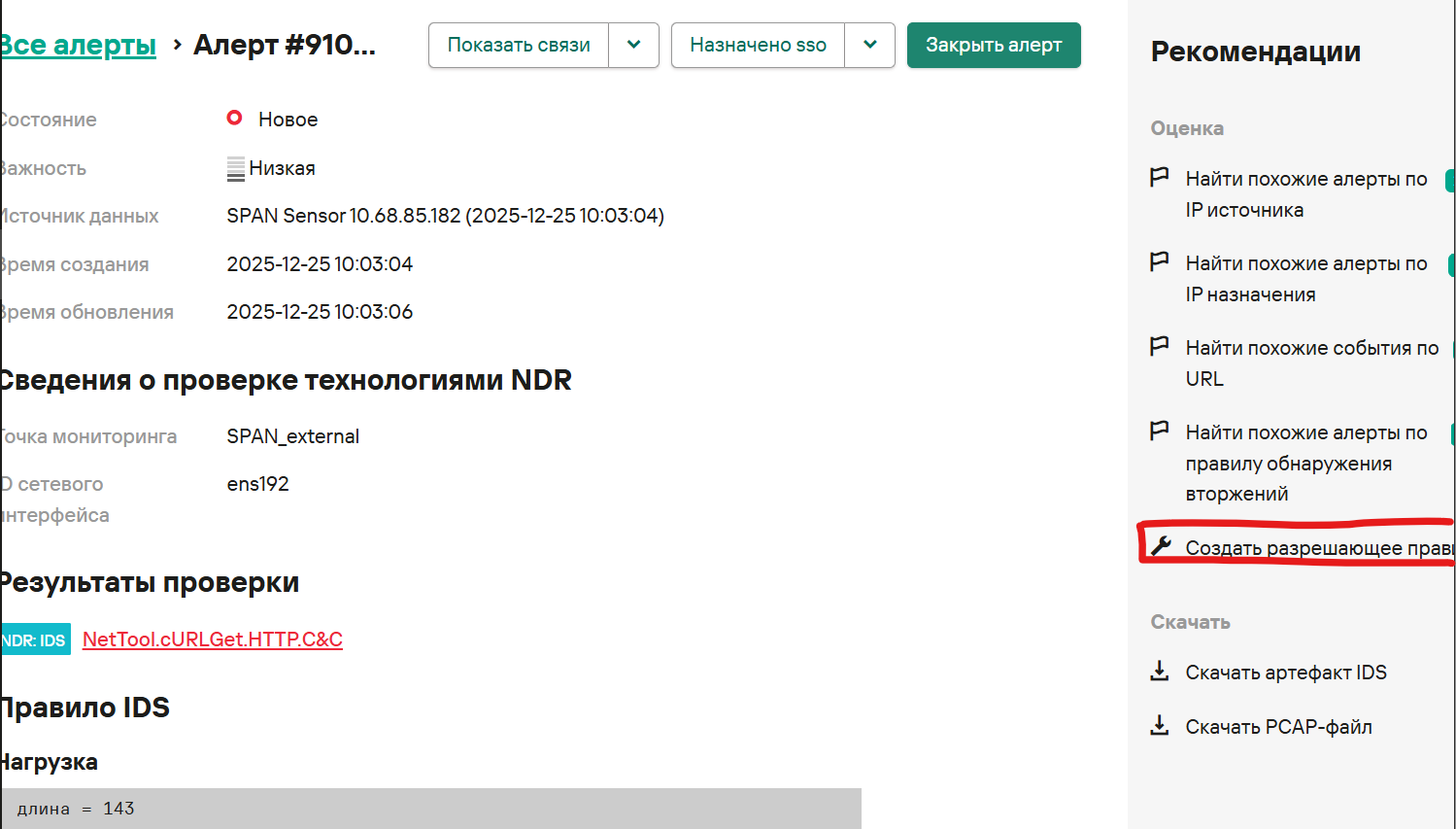

5.2. Создание разрешающего правила на основе зарегистрированного события

- Откройте раздел События в трафике сети.

- Выберите событие.

- В области деталей нажмите Создать разрешающее правило.

- При необходимости поправьте параметры и нажмите Сохранить.

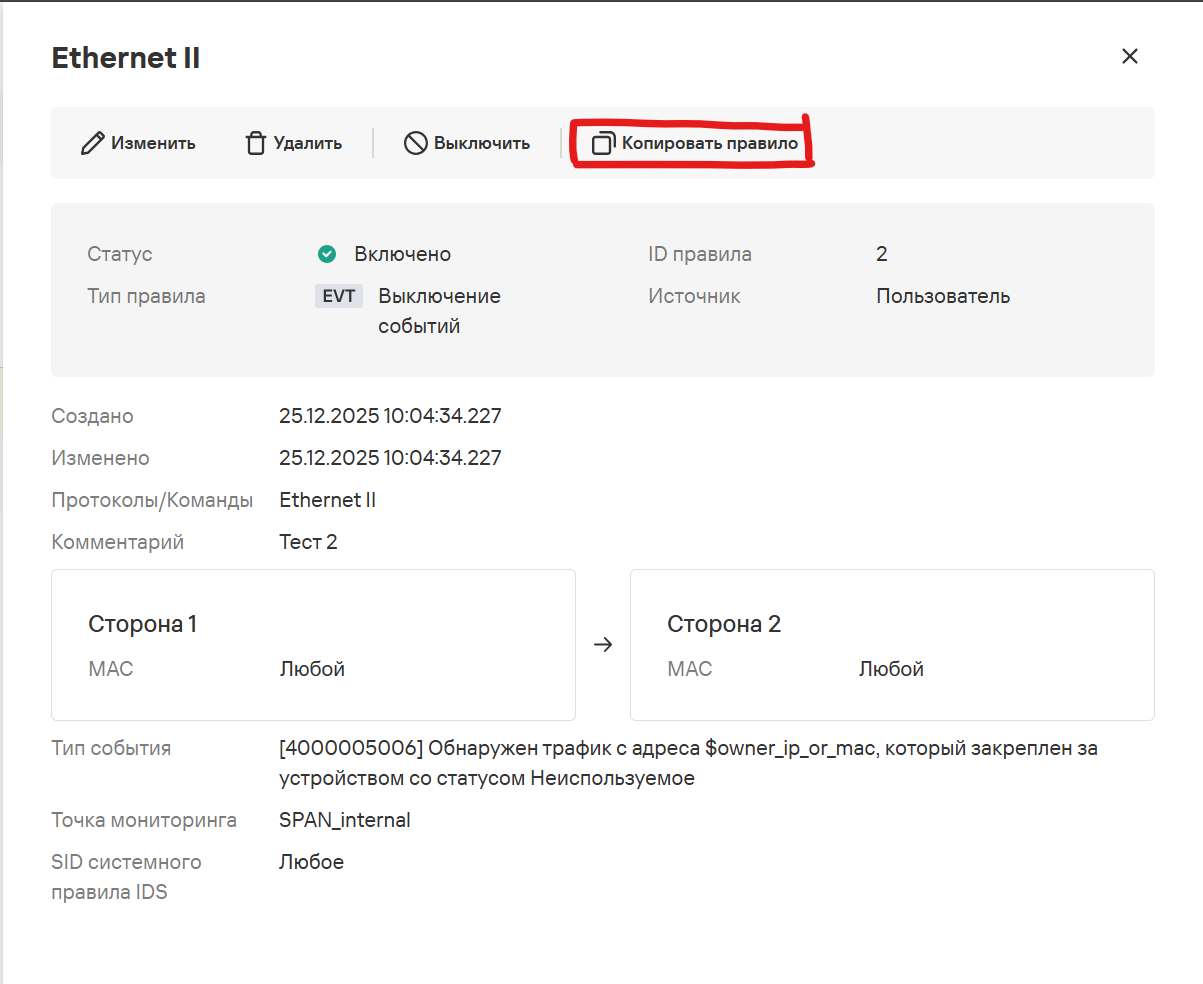

5.3. Копирование разрешающего правила

- Параметры → Разрешающие правила.

- Выберите правило → контекстное меню (ПКМ) → Копировать правило.

- Отредактируйте параметры и сохраните.

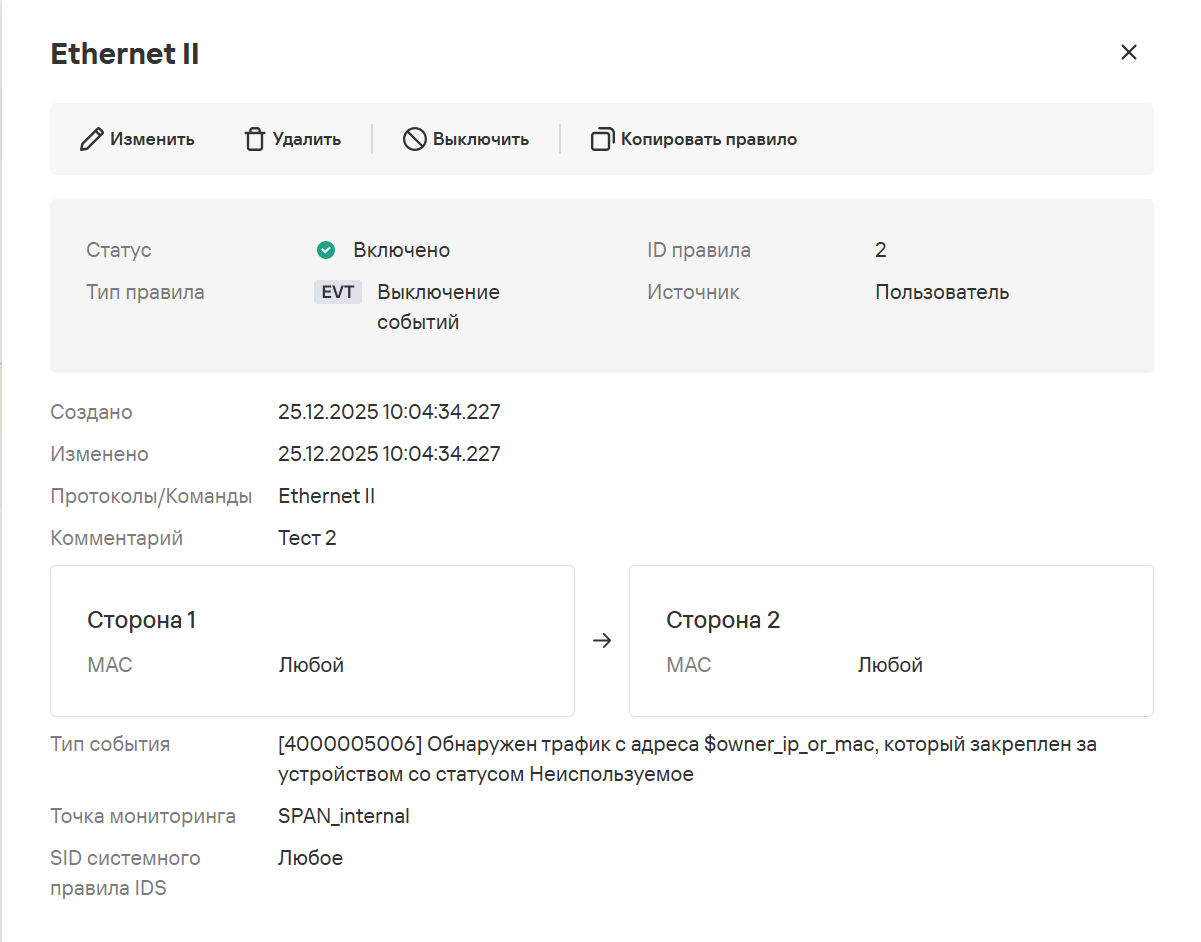

5.4. Изменение параметров разрешающего правила

Изменять можно только включенные правила; для выключенных редактирование недоступно.

- Параметры → Разрешающие правила.

- Выберите правило → нажмите Изменить.

- Скорректируйте поля и нажмите Сохранить.

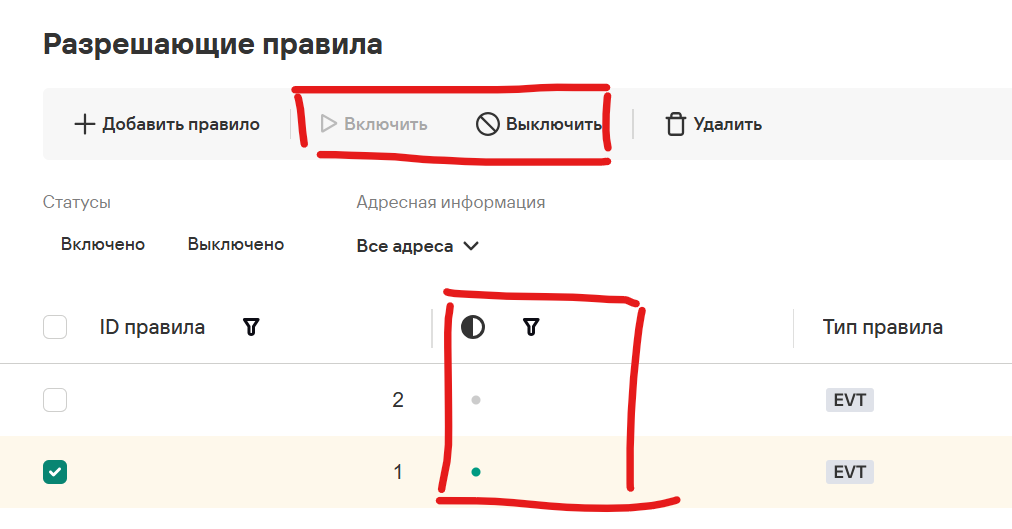

5.5. Включение и выключение разрешающих правил

- Параметры → Разрешающие правила.

- Выберите одно или несколько правил.

- Нажмите Включить или Выключить.

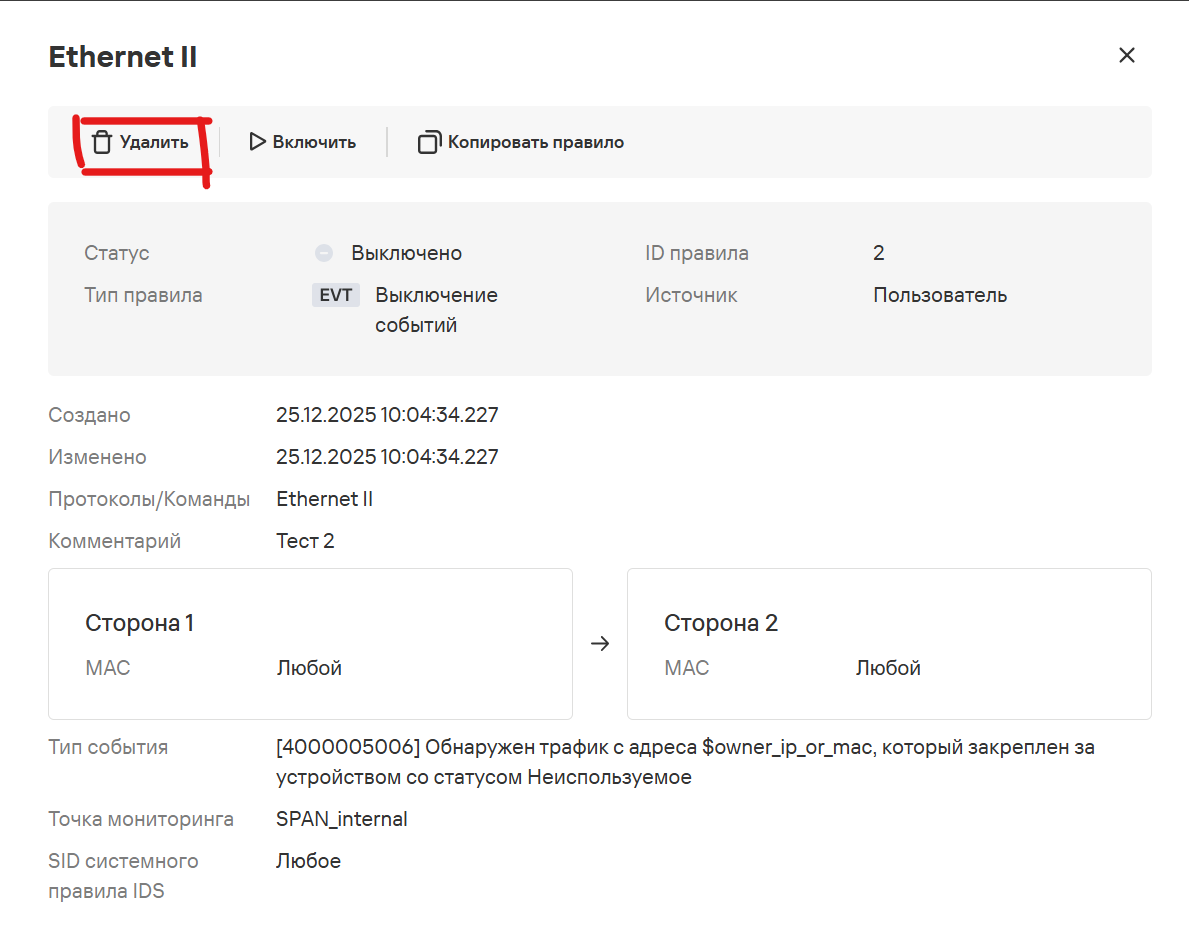

5.6. Удаление разрешающих правил

- Параметры → Разрешающие правила.

- Выберите правила → нажмите Удалить.

- Подтвердите действие (варианты подтверждения зависят от того, включены правила или нет).

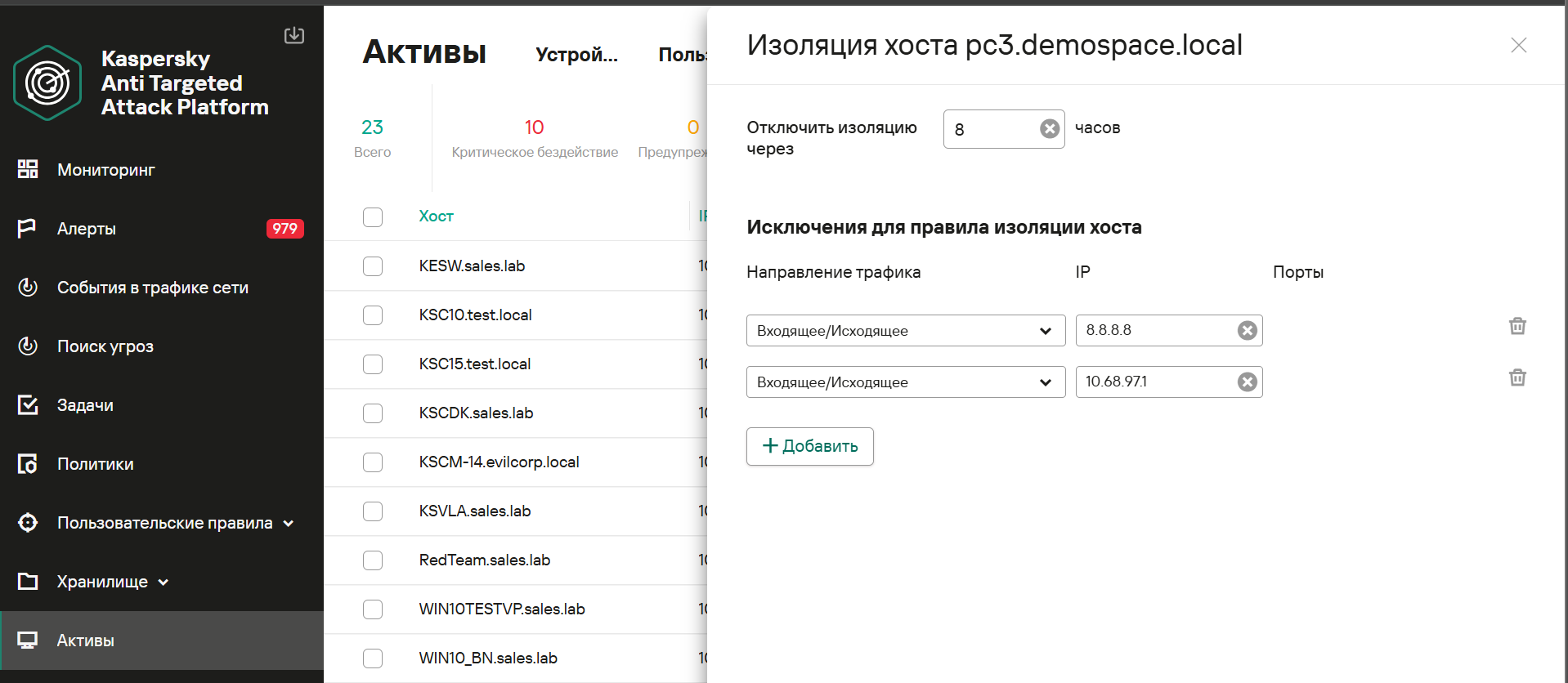

6) Исключения из правила сетевой изоляции Endpoint Agent

Если хост изолирован от сети (сетевой изоляцией через Endpoint Agent), можно точечно разрешить трафик к конкретным IP и портам через исключение в правиле изоляции.

Где настраивается: Активы → Endpoint Agents → карточка хоста.

6.1. Добавление исключения в правило сетевой изоляции

- Откройте Активы.

- Перейдите на вкладку Endpoint Agents (таблица хостов).

- Выберите изолированный хост, для которого нужно исключение.

- По ссылке Добавить в исключения раскройте блок параметров исключений.

- Выберите направление трафика:

- Входящее/Исходящее

- Входящее

- Исходящее

- В поле IP укажите IP-адрес, трафик к которому/от которого не должен блокироваться.

- Если выбрано “Входящее” или “Исходящее”, в поле Порты укажите порты подключения.

- Если нужно несколько исключений: нажимайте Добавить для добавления строк и в конце нажмите Сохранить.